In der Computernetzwerkwelt ist eine ACL eine der grundlegendsten Komponenten der Sicherheit.

Eine Zugriffssteuerungsliste “ ACL “ ist eine Funktion, die eingehenden und ausgehenden Datenverkehr überwacht und mit einer Reihe definierter Anweisungen vergleicht.

In diesem Artikel werden wir tief in die Funktionalität von ACLs eingehen und die folgenden häufigen Fragen zu ACLs beantworten.

- Was ist eine Zugriffssteuerungsliste?

- Warum Eine ACL?,

- Wo Kann man Eine ACL Platzieren?

- Was sind die Komponenten einer ACL?

- Was Sind Die Arten von ACLs?

- Wie implementiere ich eine ACL auf einem Router?

Was ist eine Zugriffssteuerungsliste?

Zugriffssteuerungslisten „ACLs“ sind Netzwerkverkehrsfilter, die eingehenden oder ausgehenden Datenverkehr steuern können.

ACLs arbeiten an einer Reihe von Regeln, die definieren, wie ein Paket an der Schnittstelle des Routers weitergeleitet oder blockiert wird.

Eine ACL ist dieselbe wie eine zustandslose Firewall, die nur die Pakete einschränkt, blockiert oder zulässt, die von der Quelle zum Ziel fließen.,

Wenn Sie eine ACL auf einem Routing-Gerät für eine bestimmte Schnittstelle definieren, wird der gesamte durchfließende Datenverkehr mit der ACL-Anweisung verglichen, die sie entweder blockiert oder zulässt.

Die Kriterien für die Definition der ACL-Regeln können die Quelle, das Ziel, ein bestimmtes Protokoll oder weitere Informationen sein.

ACLs sind in Routern oder Firewalls üblich, können aber auch auf jedem Gerät konfiguriert werden, das im Netzwerk ausgeführt wird, von Hosts, Netzwerkgeräten, Servern usw.

Warum Eine ACL?

Die Hauptidee der Verwendung einer ACL besteht darin, Ihrem Netzwerk Sicherheit zu bieten., Ohne sie darf jeder Verkehr ein-oder aussteigen, wodurch er anfälliger für unerwünschten und gefährlichen Verkehr wird.

Um die Sicherheit mit einer ACL zu verbessern, können Sie beispielsweise bestimmte Routing-Updates verweigern oder eine Verkehrsflusssteuerung bereitstellen.

Wie in der Abbildung unten gezeigt, verfügt das Routing-Gerät über eine ACL, die den Zugriff auf Host C im Finanznetzwerk verweigert, und ermöglicht gleichzeitig den Zugriff auf Host D.

Mit einer ACL können Sie Pakete nach einer einzelnen oder Gruppe von IP-Adressen oder verschiedenen Protokollen wie TCP oder UDP filtern.,

Anstatt beispielsweise nur einen Host im Engineering-Team zu blockieren, können Sie den Zugriff auf das gesamte Netzwerk verweigern und nur einen zulassen. Oder Sie können auch den Zugriff auf Host C einschränken

Wenn der Ingenieur von Host C auf einen Webserver im Finanznetzwerk zugreifen muss, können Sie nur Port 80 zulassen und alles andere blockieren.

Wo Kann man Eine ACL Platzieren?

Die Geräte, die mit unbekannten externen Netzwerken wie dem Internet konfrontiert sind, müssen eine Möglichkeit haben, den Datenverkehr zu filtern. Einer der besten Orte, um eine ACL zu konfigurieren, sind die Edge-Router.,

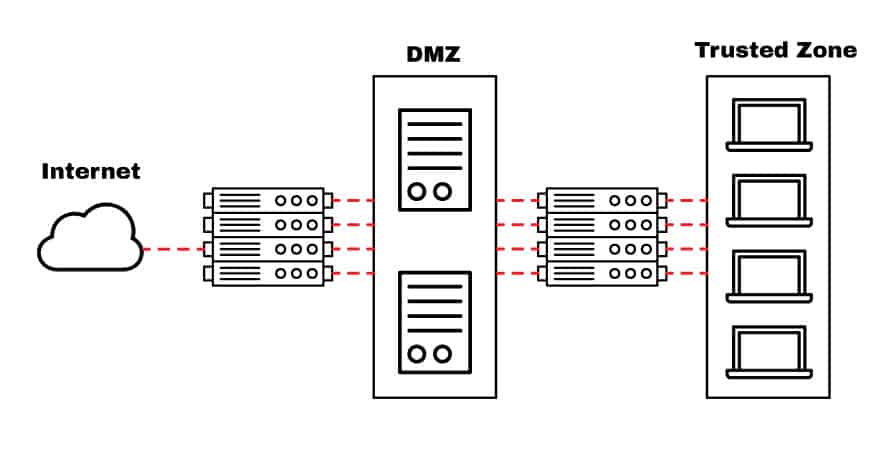

Ein Routing-Gerät mit einer ACL kann mit Blick auf das Internet platziert werden und die DMZ (De-Militarized Zone) verbinden, eine Pufferzone, die das öffentliche Internet und das private Netzwerk teilt.

Die DMZ ist für Server reserviert, die Zugriff von außen benötigen, z. B. Webserver, App-Server, DNS-Server, VPNs usw.

Wie in der Abbildung unten gezeigt, zeigt das Design eine DMZ, die durch zwei Geräte unterteilt ist, eines, das die vertrauenswürdige Zone von der DMZ trennt, und ein anderes, das sie vom Internet trennt (öffentliches Netzwerk).,

Der dem Internet zugewandte Router fungiert als Gateway für alle externen Netzwerke. Es bietet allgemeine Sicherheit, indem größere Subnetze daran gehindert werden, auszugehen oder einzutreten.

Sie können in diesem Router auch eine ACL zum Schutz vor bestimmten bekannten Ports (TCP oder UDP) konfigurieren.

Der interne Router, der sich zwischen der DMZ und der vertrauenswürdigen Zone befindet, kann mit restriktiveren Regeln zum Schutz des internen Netzwerks konfiguriert werden. Dies ist jedoch ein großartiger Ort, um eine Stateful Firewall über eine ACL zu wählen.

Aber warum ist es besser, eine ACL zu platzieren?, Stateful Firewall zum Schutz der DMZ?

ACLs werden direkt in der Weiterleitungshardware eines Geräts konfiguriert, sodass sie die Endleistung nicht beeinträchtigen.

Das Platzieren einer Stateful Firewall zum Schutz einer DMZ kann die Leistung Ihres Netzwerks beeinträchtigen.

Die Wahl eines ACL-Routers zum Schutz von Hochleistungsressourcen wie Anwendungen oder Servern kann eine bessere Option sein. Während ACLs möglicherweise nicht das Sicherheitsniveau bieten, das eine Stateful Firewall bietet, sind sie optimal für Endpunkte im Netzwerk, die eine hohe Geschwindigkeit und den erforderlichen Schutz benötigen.

Was sind die Komponenten einer ACL?,

Die Implementierung für ACLs ist in den meisten Routing-Plattformen ziemlich ähnlich, die alle allgemeine Richtlinien für die Konfiguration enthalten.

Denken Sie daran, dass eine ACL eine Reihe von Regeln oder Einträgen ist. Sie können eine ACL mit einzelnen oder mehreren Einträgen haben, wobei jeder etwas tun soll, alles zulassen oder nichts blockieren kann.

Wenn Sie einen ACL-Eintrag definieren, benötigen Sie die erforderlichen Informationen.

- Sequenznummer:

Identifizieren Sie einen ACL-Eintrag mit einer Nummer. - ACL-Name:

Definieren Sie einen ACL-Eintrag mit einem Namen., Anstatt eine Zahlenfolge zu verwenden, erlauben einige Router eine Kombination aus Buchstaben und Zahlen. - Bemerkung:

Mit einigen Routern können Sie Kommentare zu einer ACL hinzufügen, mit denen Sie detaillierte Beschreibungen hinzufügen können. - Anweisung:

Verweigern oder erlauben Sie eine bestimmte Quelle basierend auf Adresse und Platzhaltermaske. Einige Routing-Geräte wie Cisco konfigurieren standardmäßig eine implizite Deny-Anweisung am Ende jeder ACL. - Netzwerkprotokoll:

Geben Sie an, ob verweigern / zulassen IP, IPX, ICMP, TCP, UDP, NetBIOS und vieles mehr., - Quelle oder Ziel:

Definieren Sie die Quelle oder das Zielziel als eine einzige IP, einen Adressbereich (CIDR) oder alle Adressen. - Log:

Einige Geräte können Protokolle führen, wenn ACL-Übereinstimmungen gefunden werden. - Weitere Kriterien:

Erweiterte ACLs können Sie Steuerdatenverkehr durch die Art des Dienstes verwenden (ToS), IP-Priorität und differenzierte Dienste Codepoint (DSCP) Priorität.

Was Sind Die Arten von ACLs?

Es gibt vier Arten von ACLs, die Sie für verschiedene Zwecke verwenden können, dies sind Standard -, erweiterte, dynamische, reflexive und zeitbasierte ACLs.,

Standard ACL

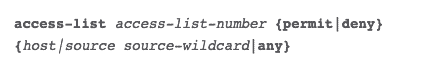

Die Standard ACL zielt darauf ab, ein Netzwerk nur mit der Quelladresse zu schützen.

Es ist der grundlegendste Typ und kann für einfache Bereitstellungen verwendet werden, bietet jedoch leider keine starke Sicherheit. Die Konfiguration für eine Standard-ACL auf einem Cisco Router ist wie folgt:

Extended ACL

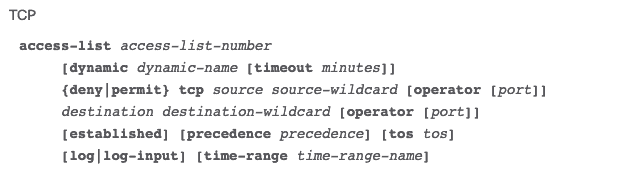

Mit der erweiterten ACL können Sie auch Quelle und Ziel für einzelne Hosts oder ganze Netzwerke blockieren.

Sie können auch eine erweiterte ACL verwenden, um den Datenverkehr basierend auf Protokollinformationen (IP, ICMP, TCP, UDP) zu filtern.,

Die Konfiguration einer erweiterten ACL in einem Cisco-router für TCP ist wie folgt:

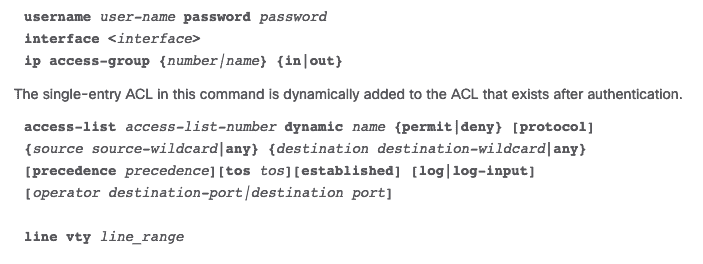

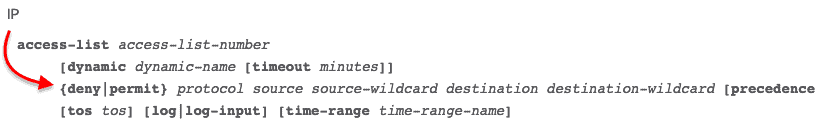

Dynamische ACL

Dynamische ACLs, verlassen sich auf erweiterte ACLs -, Telnet-und-Authentifizierung. Diese Art von ACLs werden oft als „Lock and Key“ bezeichnet und können für bestimmte Zeitrahmen verwendet werden.

Diese Listen erlauben den Zugriff eines Benutzers auf eine Quelle oder ein Ziel nur dann, wenn sich der Benutzer über Telnet beim Gerät authentifiziert.

Es folgt die Konfiguration einer dynamischen ACL in einem Cisco Router.,

Reflexive ACL

Reflexive ACLs werden auch bezeichnet als “ IP-session-ACLs. Diese Art von ACLs filtern den Datenverkehr basierend auf Sitzungsinformationen der oberen Ebene.

Sie reagieren auf Sitzungen, die im Router entstanden sind, um ausgehenden Datenverkehr zuzulassen oder eingehenden Datenverkehr einzuschränken. Der Router erkennt den ausgehenden ACL-Datenverkehr und erstellt einen neuen ACL-Eintrag für den eingehenden Datenverkehr.

Wenn die Sitzung beendet ist, wird der Eintrag entfernt.,

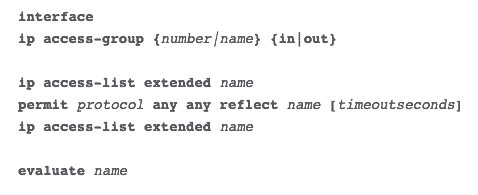

Die Konfiguration einer reflexiven ACL in einem Cisco Router ist wie folgt:

Wie implementiere ich eine ACL auf deinem Router?

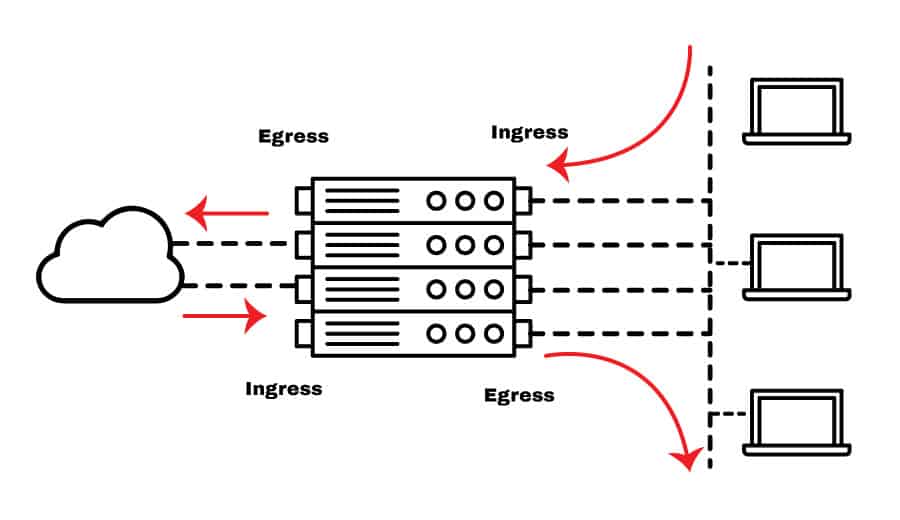

Das Verständnis von Ingress-und Egress-Datenverkehr (oder eingehendem und ausgehendem Datenverkehr) in einem Router ist für die ordnungsgemäße ACL-Implementierung von entscheidender Bedeutung.

Beim Festlegen von Regeln für eine ACL basieren alle Verkehrsflüsse auf dem Standpunkt der Schnittstelle des Routers (nicht der anderen Netzwerke).

Wie Sie auf dem Bild unten sehen können, ist Ingress Traffic der Fluss, der von einem externen oder internen Netzwerk in die Schnittstelle des Routers fließt., Der Egress-Verkehr hingegen ist der Fluss von der Schnittstelle in ein Netzwerk.

Damit eine ACL funktioniert, wenden Sie sie auf die Schnittstelle eines Routers an. Da alle Routing-und Weiterleitungsentscheidungen über die Hardware des Routers getroffen werden, können die ACL-Anweisungen viel schneller ausgeführt werden.

Wenn Sie einen ACL-Eintrag erstellen, wird zuerst die Quelladresse und danach das Ziel angegeben. Nehmen Sie das Beispiel der erweiterten ACL-Konfiguration für IP auf einem Cisco-Router. Wenn Sie eine Deny / Permit-Regel erstellen, müssen Sie zuerst die Quell-und dann die Ziel-IP definieren.,

Der eingehende Fluss ist die Quelle aller Hosts oder Netzwerke und der ausgehende ist das Ziel aller Hosts und Netzwerke.

Was ist die Quelle, wenn Sie den Datenverkehr aus dem Internet blockieren möchten?

Denken Sie daran, dass eingehender Datenverkehr vom externen Netzwerk zu Ihrer Router-Schnittstelle kommt.

Die Quelle ist also eine IP-Adresse aus dem Internet (eine öffentliche IP-Adresse eines Webservers) oder alles (Platzhaltermaske von 0.0.0.0), und das Ziel ist eine interne IP-Adresse.,

Was ist im Gegenteil, wenn Sie einen bestimmten Host blockieren möchten, um eine Verbindung zum Internet herzustellen?

Der eingehende Datenverkehr kommt vom internen Netzwerk zu Ihrer Router-Schnittstelle und geht ins Internet. Die Quelle ist also die IP vom internen Host und das Ziel ist die IP-Adresse im Internet.

Zusammenfassung

ACLs sind die Paketfilter eines Netzwerks.

Sie können den Verkehr einschränken, zulassen oder verweigern, was für die Sicherheit unerlässlich ist., Eine ACL ermöglicht es Ihnen, den Fluss von Paketen für eine einzelne oder Gruppe von IP-Adresse oder anders für Protokolle, wie TCP, UDP, ICMP, etc. zu steuern.

Wenn Sie eine ACL auf der falschen Schnittstelle platzieren oder versehentlich Quelle/Ziel ändern, kann dies negative Auswirkungen auf das Netzwerk haben. Eine einzelne ACL-Anweisung kann ein ganzes Unternehmen ohne das Internet verlassen.

Um eine negative Leistung zu vermeiden, ist es wichtig, die ein-und ausgehenden Verkehrsströme zu verstehen, wie ACLs funktionieren und wo sie platziert werden sollen., Denken Sie daran, dass die Aufgabe eines Routers darin besteht, den Datenverkehr über die richtige Schnittstelle weiterzuleiten, sodass ein Fluss entweder kommen (Ein -) oder ausgehen (aus -) kann.

Obwohl eine Stateful Firewall eine viel bessere Sicherheit bietet, können sie die Leistung des Netzwerks beeinträchtigen. Ein ACLs wird jedoch direkt auf der Schnittstelle bereitgestellt, und der Router verwendet seine Hardwarefunktionen, um es zu verarbeiten, wodurch es viel schneller wird und dennoch ein gutes Maß an Sicherheit bietet.

Schreibe einen Kommentar