i computernetværksverdenen er en ACL en af de mest grundlæggende komponenter i sikkerhed.

en adgangskontrollister “ACL” er en funktion, der overvåger indgående og udgående trafik og sammenligner den med et sæt definerede udsagn.

i denne artikel vil vi gå dybt ind i funktionaliteten af ACL ‘ER og besvare følgende almindelige spørgsmål om ACL’ er?

- hvad er en Adgangskontrolliste?

- Hvorfor bruge en ACL?,

- Hvor kan du placere en ACL?

- hvad er komponenterne i en ACL?

- hvad er typerne af ACL ‘ er?

- hvordan implementeres en ACL på en Router?

Hvad er en Adgangskontrolliste?

adgangskontrollister “ACL ‘ ER” er netværkstrafik filtre, der kan styre indgående eller udgående trafik.

ACL ‘ ER arbejder på et sæt regler, der definerer, hvordan man videresender eller blokerer en pakke ved routerens interface.

en ACL er den samme som en statsløs fire .all, som kun begrænser, blokerer eller tillader de pakker, der strømmer fra kilde til destination.,

Når du definerer en ACL på en routingenhed for en bestemt grænseflade, sammenlignes al trafik, der strømmer igennem, med ACL-sætningen, som enten vil blokere den eller tillade den.

kriterierne for at definere ACL-reglerne kan være kilden, destinationen, en bestemt protokol eller mere information.

Acl ‘ er er almindelige i routere eller firewalls, men de kan også konfigurere dem i enhver enhed, der kører på netværket, fra værter, netværksenheder, servere, osv.

Hvorfor bruge en ACL?

hovedideen med at bruge en ACL er at give sikkerhed til dit netværk., Uden det er enhver trafik enten tilladt at komme ind eller ud, hvilket gør den mere sårbar over for uønsket og farlig trafik.

for at forbedre sikkerheden med en ACL kan du for eksempel nægte specifikke routingopdateringer eller give trafikstrømskontrol.

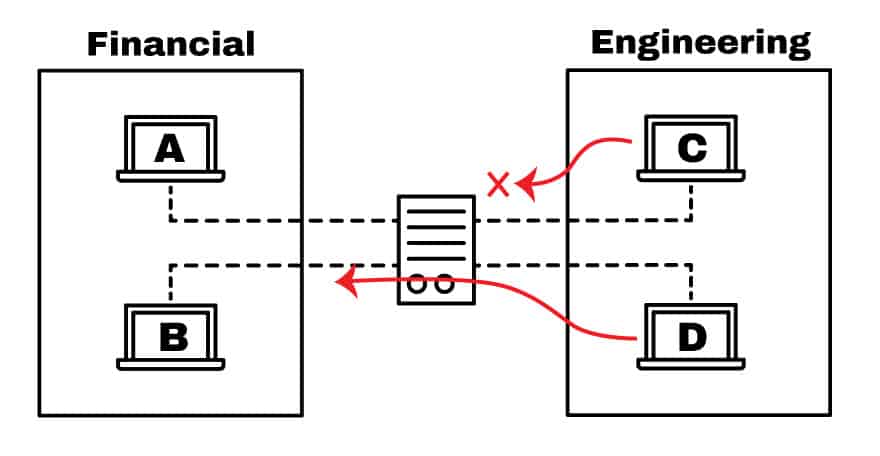

Som vist på billedet nedenfor, routing enheden har en ACL, der nægter adgang til at være vært C i den Finansielle netværk, og på samme tid, det giver adgang til at være vært D.

Med en ACL du kan filtrere pakker for en enkelt eller en gruppe af IP-adresse eller forskellige protokoller, såsom TCP eller UDP.,

så for eksempel i stedet for at blokere kun en vært i ingeniørholdet, kan du nægte adgang til hele netværket og kun tillade en. Eller du kan også begrænse adgangen til vært C.

Hvis Ingeniøren fra vært C skal have adgang til en hostebserver placeret i det finansielle netværk, kan du kun tillade port 80 og blokere alt andet.

Hvor kan du placere en ACL?

de enheder, der står over for ukendte eksterne netværk, såsom internettet, skal have en måde at filtrere trafik på. Så et af de bedste steder at konfigurere en ACL ER på edge Routere.,

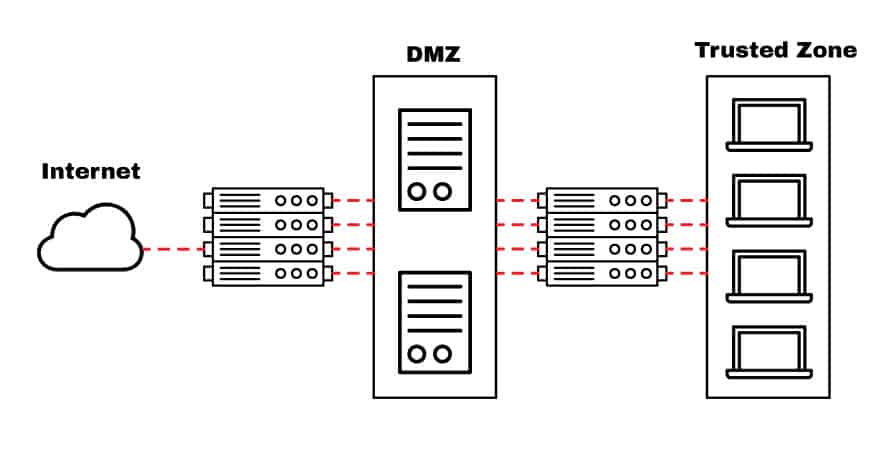

En routing-enhed med en ACL kan være placeret over Internettet og forbinder DMZ (De-Militariseret Zone), som er en buffer zone, der deler det offentlige og det private netværk.

DM.er forbeholdt servere, der har brug for adgang udefra, såsom Webebservere, appservere, DNS-servere, VPN ‘ er osv.

som vist på billedet nedenfor viser designet en DM.divideret med to enheder, en der adskiller den betroede zoneone fra DM. og en anden, der adskiller den med internettet (offentligt netværk).,

routeren, der vender mod internettet, fungerer som en gate .ay for alle eksterne netværk. Det giver generel sikkerhed ved at blokere større undernet fra at gå ud eller ind.

Du kan også konfigurere en ACL i denne router til at beskytte mod specifikke velkendte porte (TCP eller UDP).

den interne router, der er placeret mellem DM.og den betroede Zoneone, kan konfigureres med mere restriktive regler for at beskytte det interne netværk. Dette er dog et godt sted at vælge en stateful fire .all over en ACL.

men hvorfor er det bedre at placere en ACL vs., Stateful fire ?all til at beskytte DM??

ACL ‘ ER er direkte konfigureret i en enheds videresendelseshard .are, så de ikke går på kompromis med slutydelsen.

placering af en stateful fire .all for at beskytte en DM.kan kompromittere dit netværks ydeevne.

valg af en ACL-router til beskyttelse af højtydende aktiver, såsom applikationer eller servere, kan være en bedre mulighed. Selvom ACL ‘ er muligvis ikke giver det sikkerhedsniveau, som en stateful fire .all tilbyder, er de optimale til slutpunkter i netværket, der har brug for høj hastighed og nødvendig beskyttelse.

Hvad er komponenterne i en ACL?,

implementeringen af ACL ‘ ER er temmelig ens i de fleste routingplatforme, som alle har generelle retningslinjer for konfiguration af dem.

Husk, at en ACL er et sæt regler eller poster. Du kan have en ACL med enkelt eller flere poster, hvor hver enkelt skal gøre noget, det kan være at tillade alt eller blokere intet.

Når du definerer en ACL-post, skal du bruge de nødvendige oplysninger.

- sekvensnummer:

Identificer en ACL-post ved hjælp af et tal. - ACL-navn:

Definer en ACL-post ved hjælp af et navn., I stedet for at bruge en sekvens af tal tillader nogle routere en kombination af bogstaver og tal. - bemærkning:

nogle routere giver dig mulighed for at tilføje kommentarer til en ACL, som kan hjælpe dig med at tilføje detaljerede beskrivelser. - Erklæring:

Afvis eller Tillad en bestemt kilde baseret på adresse og wildildcard-maske. Nogle routingenheder, såsom Cisco, konfigurerer som standard en implicit afvisningserklæring i slutningen af hver ACL. - netværksprotokol:

Angiv, om nægt / Tillad IP, IP., ICMP, TCP, UDP, NetBIOS og mere., - kilde eller Destination:

Definer kilden eller Destinationsmålet som en enkelt IP, et adresseområde (CIDR) eller alle adresser. - Log:

nogle enheder er i stand til at holde logfiler, når ACL-kampe findes. - andre kriterier:

avancerede ACL ‘ ER giver dig mulighed for at bruge kontroltrafik gennem typen af Service (ToS), IP-forrang og differentierede tjenester codepoint (DSCP) prioritet.

Hvad er typerne af ACL ‘ er?

Der er fire typer ACL ‘er, som du kan bruge til forskellige formål, disse er standard, udvidede, dynamiske, refleksive og tidsbaserede ACL’ er.,

Standard ACL

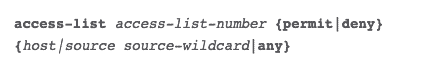

standard ACL sigter mod at beskytte et netværk ved kun at bruge kildeadressen.

det er den mest grundlæggende type og kan bruges til enkle implementeringer, men det giver desværre ikke stærk sikkerhed. Konfigurationen til en standard ACL på en Cisco router, er som følger:

Udvidet ACL

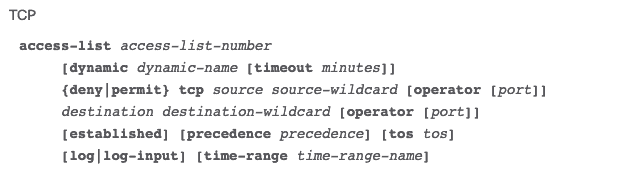

Med den udvidede ACL, kan du også blokere kilde og destination for enkelt-værter eller hele netværk.

Du kan også bruge en udvidet ACL til at filtrere trafik baseret på protokoloplysninger (IP, ICMP, tcp, udp).,

konfiguration af en udvidet ACL på en Cisco router TCP er som følger:

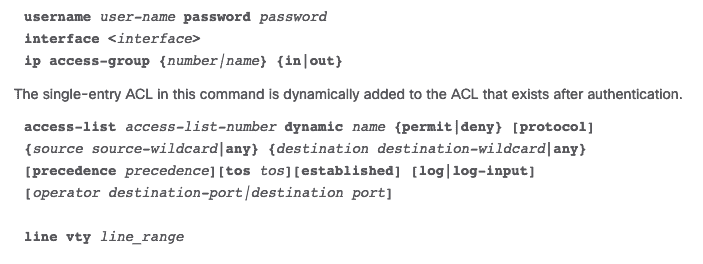

Dynamisk ACL

Dynamisk ACLs stole på udvidet Acl ‘ er, Telnet og godkendelse. Denne type ACL ‘ ER kaldes ofte “lås og nøgle” og kan bruges til specifikke tidsrammer.

disse lister tillader kun adgang til en bruger til en kilde eller destination, hvis brugeren godkender enheden via Telnet.

følgende er konfigurationen af en dynamisk ACL i en Cisco router.,

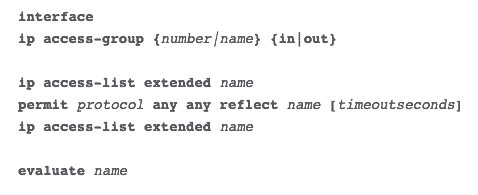

refleksiv ACL

refleksive ACL ‘ER kaldes også IP-session ACL’ er. Denne type ACL ‘ er filtrerer trafik baseret på oplysninger om øverste lagsession.

de reagerer på sessioner, der stammer fra routeren, om de tillader udgående trafik eller begrænser indgående trafik. Routeren genkender den udgående ACL-trafik og opretter en ny ACL-post for den indgående.

når sessionen er færdig, fjernes posten.,

konfigurationen af en refleksiv ACL i en Cisco-router er som følger:

Sådan implementeres en ACL på din Router?

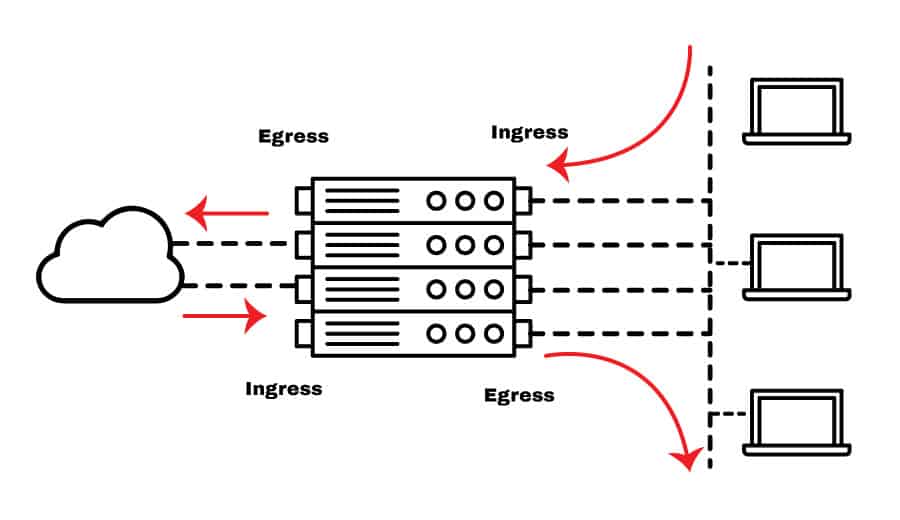

forståelse af indtrængen og udgående trafik (eller indgående og udgående) i en router er kritisk for korrekt ACL-implementering.

Når du indstiller regler for en ACL, er alle trafikstrømme baseret på routerens interface (ikke de andre netværk).

som du kan se fra billedet nedenfor, er indtrængen af trafik strømmen, der kommer fra et netværk, hvad enten det er eksternt eller internt, ind i routerens interface., Udgangstrafikken er på den anden side strømmen fra grænsefladen, der går ud i et netværk.

for at en ACL skal fungere, skal du anvende den på en routers interface. Da alle routing-og videresendelsesbeslutninger træffes fra routerens hard .are, kan ACL-sætningerne udføres meget hurtigere.

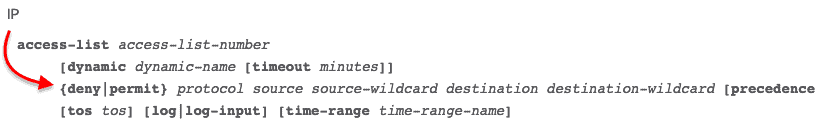

Når du opretter en ACL-post, går kildeadressen først, og destinationen går efter. Tag eksemplet med den udvidede ACL-konfiguration til IP på en Cisco-Router. Når du opretter en Afvis/Tilladelsesregel, skal du først definere kilden og derefter destinations-IP ‘ en.,

Den indgående strøm er kilden til alle værter eller netværk, og den afgående er destinationen for alle værter og netværk.

Hvad er kilden, hvis du vil blokere trafik fra internettet?

Husk, at indgående trafik kommer fra det eksterne netværk til din routergrænseflade.

så kilden er en IP-adresse fra internettet (en publicebserver offentlig IP-adresse) eller alt (wildildcard maske af 0.0.0.0), og destinationen er en intern IP-adresse.,tværtimod, hvad hvis du Hvad skal du blokere en bestemt vært for at oprette forbindelse til internettet?den indgående trafik kommer fra det indvendige netværk til din routergrænseflade og går ud på internettet. Så kilden er IP ‘ en fra den interne vært, og destinationen er IP-adressen på internettet.

resum.

ACL ‘ ER er pakkefiltre i et netværk.

de kan begrænse, tillade eller nægte trafik, som er afgørende for sikkerheden., En ACL giver dig mulighed for at kontrollere strømmen af pakker til en enkelt eller gruppe af IP-adresse eller forskellige for protokoller, såsom TCP, UDP, ICMP osv.

placering af en ACL på den forkerte grænseflade eller fejlagtigt skiftende kilde / destination kan skabe en negativ indvirkning på netværket. En enkelt ACL-erklæring kan efterlade en hel virksomhed uden internettet.

for at undgå negativ ydeevne er afgørende for at forstå de indgående og udgående trafikstrømme, hvordan ACL ‘ ER fungerer, og hvor de skal placeres., Husk, at en routers job er at videresende trafik gennem den rigtige grænseflade, så en strøm kan enten komme den (indgående) eller gå ud (udgående).

selvom en stateful fire .all giver meget bedre sikkerhed, kan de kompromittere netværkets ydeevne. Men en ACL ‘ ER implementeres lige på grænsefladen, og routeren bruger sine hard .arefunktioner til at behandle det, hvilket gør det meget hurtigere og giver stadig et godt sikkerhedsniveau.

Skriv et svar