istock

- światowe wydatki na bezpieczeństwo informacji i systemy zarządzania ryzykiem wyniosą 131 mld USD w 2020 r., a w 2022 r. do 174 mld USD około 50 mld USD zostanie przeznaczonych na ochronę punktów końcowych zgodnie z najnowszą prognozą firmy Gartner dotyczącą bezpieczeństwa informacji i zarządzania ryzykiem.

- oczekuje się, że sprzedaż platformy bezpieczeństwa w chmurze i aplikacji wzrośnie z 636 mln USD w 2020 r.do 1 USD.,63B w 2023 r., osiągając 36,8% złożonej rocznej stopy wzrostu (CAGR) i prowadząc wszystkie kategorie informacji & Systemy Zarządzania Ryzykiem bezpieczeństwa.

- przewiduje się, że bezpieczeństwo aplikacji wzrośnie z 3,4 mld USD w 2020 r. do 4,5 mld USD w 2023 r., osiągając 9,7% CAGR.

- rynek usług bezpieczeństwa ma w tym roku wzrosnąć z 66,9 mld USD w 2019 r.,

AI, Machine Learning i wyścig do poprawy cyberbezpieczeństwa

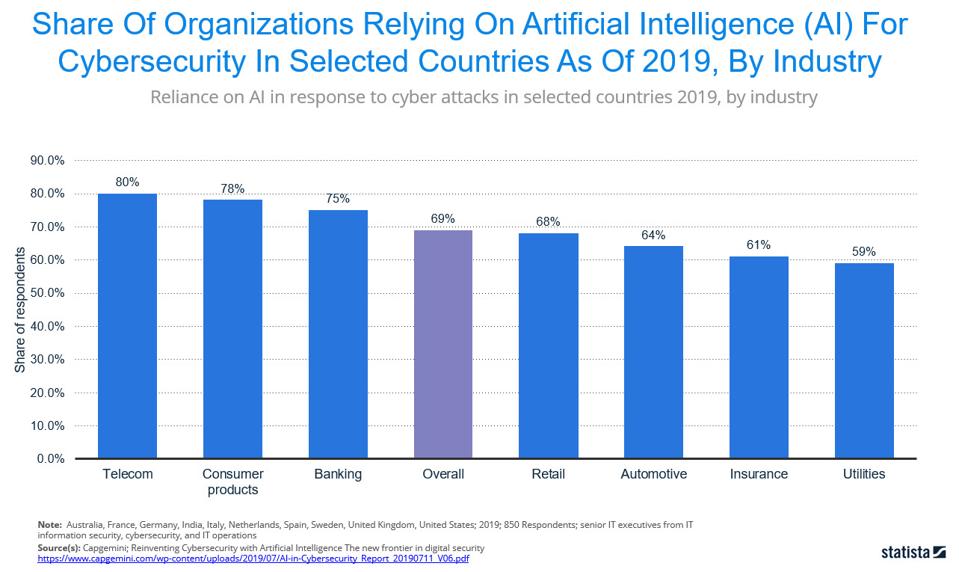

większość analityków ds. cyberbezpieczeństwa zespołów ds. bezpieczeństwa informacji jest dziś przytłoczona analizą dzienników bezpieczeństwa, udaremnieniem prób włamań, badaniem potencjalnych incydentów oszustw i nie tylko. Według badania Capgemini 69% kadry kierowniczej wyższego szczebla uważa, że sztuczna inteligencja i uczenie maszynowe są niezbędne do reagowania na cyberataki. Poniższa grafika porównuje odsetek organizacji z branży, które polegają na sztucznej inteligencji w celu poprawy ich cyberbezpieczeństwa., 80% dyrektorów telekomunikacji uważa, że ich organizacja nie byłaby w stanie reagować na cyberataki bez sztucznej inteligencji, a średnia wynosi 69% wszystkich przedsiębiorstw w siedmiu branżach.

Statista

najważniejsze jest to, że wszystkie organizacje mają pilną potrzebę Zwiększ bezpieczeństwo i odporność punktów końcowych, Chroń poświadczenia uprzywilejowanego dostępu, ogranicz nieuczciwe transakcje i zabezpiecz każde urządzenie mobilne, stosując zasady zerowego zaufania., Wiele z nich opiera się na sztucznej inteligencji i uczeniu maszynowym, aby określić, czy żądania logowania i zasobów są uzasadnione, czy nie w oparciu o wcześniejsze wzorce zachowań i użytkowania systemu. Kilka z dziesięciu najlepszych firm do oglądania bierze pod uwagę zróżnicowaną serię wskaźników, aby określić, czy próba logowania, transakcja lub żądanie zasobów systemowych są uzasadnione, czy nie. Są w stanie przypisać pojedynczy wynik do konkretnego wydarzenia i przewidzieć, czy jest to uzasadnione, czy nie., Omniscore firmy Kount jest przykładem tego, w jaki sposób AI I ML dostarczają analitykom oszustw informacje potrzebne do ograniczenia fałszywych alarmów i poprawy doświadczeń zakupowych klientów, jednocześnie udaremniając oszustwa.

oto dziesięć najlepszych firm z branży cyberbezpieczeństwa do obejrzenia w 2020 roku:

Absolute – Absolute służy jako punkt odniesienia w branży odporności, widoczności i kontroli punktów końcowych., Wbudowana w ponad pół miliarda urządzeń firma zapewnia ponad 12 000 klientom samouzdrawiające zabezpieczenia punktów końcowych, zawsze połączony wgląd w ich urządzenia, DANE, użytkowników i aplikacje – niezależnie od tego, czy punkty końcowe znajdują się w sieci korporacyjnej, czy poza nią – oraz najwyższy poziom kontroli i zaufania wymagany dla nowoczesnego przedsiębiorstwa.firma Gartner szacuje, że do 2022 r. na bezpieczeństwo zostanie wydanych ponad 174 mld USD, z czego około 50 mld USD zostanie przeznaczone na ochronę punktu końcowego., Raport Absolute Endpoint Security Trends stwierdza, że pomimo poczynionych astronomicznych inwestycji, 100% kontroli punktów końcowych ostatecznie zawodzi, a więcej niż jeden na trzy punkty końcowe są niezabezpieczone w danym momencie. Wszystko to sprawia, że administratorzy IT i bezpieczeństwa zmagają się z rosnącą złożonością i poziomem ryzyka, a jednocześnie stają w obliczu rosnącej presji, aby zapewnić, że kontrole punktów końcowych zachowują integralność, dostępność i funkcjonalność przez cały czas i zapewniają zamierzoną wartość.,

organizacje potrzebują pełnej widoczności i wglądu w czasie rzeczywistym, aby wskazać ciemne punkty końcowe, określić, co jest uszkodzone i gdzie istnieją luki, a także szybko reagować i podejmować działania. Absolute łagodzi to uniwersalne prawo zaniku bezpieczeństwa i umożliwia organizacjom tworzenie inteligentnego, adaptacyjnego i samouzdrawiającego podejścia do bezpieczeństwa przedsiębiorstwa. Zamiast utrwalać fałszywe poczucie bezpieczeństwa, Absolute zapewnia jedno źródło prawdy i diamentowy obraz odporności dla punktów końcowych.,

Centrify-Centrify redefiniuje dotychczasowe podejście do zarządzania dostępem uprzywilejowanym (Pam) z podejściem zorientowanym na tożsamość opartym na zasadach zerowego zaufania. 15-letnia historia Centrify rozpoczęła się w mostkowaniu Active Directory (AD) i była pierwszym dostawcą, który połączył systemy UNIX i Linux z Active Directory, umożliwiając łatwe zarządzanie uprzywilejowanymi tożsamościami w heterogenicznym środowisku., Następnie rozszerzyła te możliwości na systemy hostowane w środowiskach IaaS, takich jak AWS i Microsoft Azure, i zaoferowała pierwszą w branży usługę PAM-as-a-Service, która nadal jest jedyną ofertą na rynku z prawdziwie wielodostępną architekturą chmury. Zastosowanie głębokiej wiedzy w dziedzinie infrastruktury pozwoliło Centrify Na ponowne zdefiniowanie starszego podejścia do PAM i wprowadzenie możliwości serwera do samoobrony przed cyberzagrożeniami w stale rozwijającej się nowoczesnej infrastrukturze korporacyjnej.,

Centrify Identity-Centric Pam ustanawia źródło zaufania dla krytycznych zasobów przedsiębiorstwa, a następnie przyznaje najmniej przywilejów dostępu, sprawdzając, kto żąda dostępu, kontekst żądania i ryzyko środowiska dostępu. Dzięki wdrożeniu dostępu o najmniejszych przywilejach Centrify minimalizuje powierzchnię ataku, poprawia widoczność audytu i zgodności oraz zmniejsza ryzyko, złożoność i koszty dla nowoczesnego, hybrydowego przedsiębiorstwa., Ponad połowa Fortune 100, największych na świecie instytucji finansowych, agencji wywiadowczych i firm infrastruktury krytycznej, ufają Centrify, aby powstrzymać wiodącą przyczynę naruszeń-nadużycia poświadczeń uprzywilejowanych.

firma badawcza Gartner przewiduje, że do 2021 r.około 75% dużych przedsiębiorstw będzie korzystać z produktów do zarządzania dostępem uprzywilejowanym, w porównaniu z około 50% w 2018 r. w swojej analizie prognoz: bezpieczeństwo informacji i zarządzanie ryzykiem, Na Całym Świecie, aktualizacja 4q18 opublikowana 29 marca 2019 r. (customer access reqd)., Nie jest to zaskakujące, biorąc pod uwagę, że według szacunków Forrester Research 80% dzisiejszych naruszeń jest spowodowanych słabym, domyślnym, skradzionym lub w inny sposób naruszonym uprzywilejowanym poświadczeniem.

Deep Instinct – Deep Instinct wykorzystuje głębokie uczenie się sztucznej inteligencji do cyberbezpieczeństwa. Wykorzystując możliwości predykcyjne deep learning, urządzenie Deep Instinct chroni przed zagrożeniami typu zero-day i atakami APT z niezrównaną dokładnością., Deep Instinct chroni punkty końcowe przedsiębiorstwa i / lub urządzenia mobilne przed wszelkimi zagrożeniami w dowolnej infrastrukturze, niezależnie od tego, czy jest ona podłączona do sieci czy Internetu. Dzięki zastosowaniu technologii głębokiego uczenia w cyberbezpieczeństwie przedsiębiorstwa mogą teraz uzyskać niezrównaną ochronę przed nieznanymi i wymijającymi się cyberatakami z dowolnego źródła. Deep Instinct wprowadza zupełnie nowe podejście do cyberbezpieczeństwa, umożliwiając identyfikację i blokowanie cyberataków w czasie rzeczywistym, zanim wystąpią jakiekolwiek szkody., Deep Instinct USA ma siedzibę w San Francisco, a Deep Instinct Israel ma siedzibę w Tel Awiwie, Izrael.

Infoblox – Infoblox umożliwia organizacjom wprowadzenie prostoty, bezpieczeństwa, niezawodności i automatyzacji na najwyższym poziomie w tradycyjnych sieciach i transformacjach cyfrowych, takich jak SD-WAN, chmura hybrydowa i IoT. Łącząc prostotę, bezpieczeństwo, niezawodność i automatyzację, Infoblox jest w stanie ograniczyć zadania ręczne o 70% i zwiększyć produktywność analityków zagrożeń organizacji.,

chociaż ich historia znajduje się w urządzeniach DDI, z powodzeniem dostarczają usługi DDI i bezpieczeństwa sieciowego na zasadzie as-a-service (-aaS). Ich aplikacja BloxOne DDI, zbudowana na platformie BloxOne cloud native, pomaga informatykom, profesjonalistom, zarządzać ich sieciami, niezależnie od tego, czy są one oparte na architekturach lokalnych, chmurowych czy hybrydowych., Aplikacja BloxOne Threat Defense wykorzystuje dane dostarczane przez DDI do monitorowania ruchu w sieci, aktywnej identyfikacji zagrożeń i szybkiego informowania systemów bezpieczeństwa i menedżerów sieci o naruszeniach, współpracując z istniejącym stosem zabezpieczeń w celu szybkiego, automatycznego i wydajnego identyfikowania i łagodzenia zagrożeń bezpieczeństwa. Platforma BloxOne zapewnia bezpieczną, zintegrowaną platformę do centralizacji zarządzania danymi tożsamości i usługami w całej sieci., Infoblox, uznany lider w branży, ma 52% udział w rynku sieci DDI składającym się z 8000 klientów, w tym 59% Z listy Fortune 1000 i 58% Z listy Forbes 2000.

Kount – wielokrotnie nagradzane, oparte na sztucznej inteligencji zapobieganie oszustwom umożliwia firmom cyfrowym, sprzedawcom internetowym i dostawcom usług płatniczych na całym świecie ochronę przed oszustwami płatniczymi, oszustwami związanymi z tworzeniem nowych kont i przejmowaniem kont., Dzięki Kount firmy zatwierdzają więcej dobrych zamówień, odkrywają nowe strumienie przychodów, poprawiają wrażenia klientów i znacznie poprawiają wyniki finansowe, minimalizując koszty zarządzania oszustwami i straty. Dzięki globalnej sieci Kount i zastrzeżonym technologiom sztucznej inteligencji i uczenia maszynowego, w połączeniu z elastycznym zarządzaniem politykami, firmy frustrują przestępców online i złych aktorów, odsuwając ich od swojej witryny, rynku i sieci. Stale dostosowująca się platforma Kount zapewnia firmom pewność przy każdej interakcji cyfrowej., Postępy Kount w zakresie zastrzeżonych technik i opatentowanej technologii obejmują wykrywanie oszustw mobilnych, zaawansowaną sztuczną inteligencję, wielowarstwowe odcisk palca urządzeń, wykrywanie proxy IP i geolokalizację, ocenę transakcji i niestandardową, globalne łączenie zamówień, raportowanie business intelligence, kompleksowe zarządzanie zamówieniami, a także profesjonalne i zarządzane usługi. Kount chroni dziś ponad 6500 marek.

Mimecast – Mimecast poprawia sposób, w jaki firmy zarządzają poufną, krytyczną komunikacją biznesową i danymi., Misją firmy jest zmniejszenie ryzyka, z jakim borykają się użytkownicy poczty e-mail, oraz wsparcie w zmniejszaniu kosztów i złożoności ochrony użytkowników poprzez przeniesienie obciążenia do chmury. Firma opracowuje własną architekturę w chmurze, aby zapewnić kompleksowe bezpieczeństwo poczty e-mail, ciągłość usług i archiwizację w ramach jednej usługi subskrypcji. Jej celem jest ułatwienie ludziom ochrony firmy w dzisiejszym szybko zmieniającym się środowisku bezpieczeństwa i ryzyka., Firma rozszerzyła swoje portfolio technologiczne w 2019 r. poprzez parę przejęć, kupując dostawcę technologii migracji danych po prostu migruj, aby pomóc klientom i potencjalnym klientom szybciej, niezawodnie i niedrogo przejść do chmury. Firma Mimecast kupiła również e-mail security startup DMARC Analyzer, aby skrócić czas, wysiłek i koszty związane z powstrzymywaniem ataków fałszowania domen. Mimecast nabył Segasec na początku tego miesiąca, wiodącego dostawcę ochrony przed zagrożeniami cyfrowymi., Dzięki przejęciu Segasec, Mimecast może zapewnić ochronę marki przed exploitem, wykorzystując uczenie maszynowe do identyfikacji potencjalnych hakerów na najwcześniejszych etapach ataku. Rozwiązanie zostało zaprojektowane tak, aby zapewnić sposób na aktywne monitorowanie, zarządzanie, blokowanie i usuwanie oszustw phishingowych lub prób podszywania się w Internecie.,

MobileIron-wieloletni lider rozwiązań do zarządzania mobilnego, MobileIron jest powszechnie uznawany przez dyrektorów ds. bezpieczeństwa informacji, cio i kadry kierowniczej jako de facto standard zunifikowanego zarządzania punktami końcowymi (UEM), zarządzania aplikacjami mobilnymi (MAM), bezpieczeństwa BYOD i zero sign-on (ZSO). Platforma UEM firmy jest wzmocniona przez MobileIron Threat Defense i rozwiązanie dostępowe MobileIron, które pozwala na uwierzytelnianie bez logowania., Forrester zauważa w swojej najnowszej fali Na dostawców platform ekosystemowych Zero Trust eXtended, Q4 2019, że ” MobileIron niedawno wydany authenticator, który umożliwia uwierzytelnianie bez hasła do usług w chmurze, jest koniecznością dla przyszłych przedsiębiorstw o zerowym zaufaniu i mówi o swoich innowacjach w tej dziedzinie.”Wave pokazuje również, że MobileIron jest najbardziej godnym uwagi Dostawcą, ponieważ ich podejście do zerowego zaufania zaczyna się od urządzenia i skaluje się w całej infrastrukturze mobilnej., Pakiet produktów MobileIron zawiera również federacyjny silnik zasad, który umożliwia administratorom kontrolowanie i lepsze dowodzenie niezliczoną ilością urządzeń i punktów końcowych, na których dziś polegają przedsiębiorstwa. Forrester postrzega MobileIron jako doskonałą integrację na poziomie platformy, co jest kluczowym wyznacznikiem ich skuteczności w zapewnianiu wsparcia przedsiębiorstwom realizującym strategie bezpieczeństwa zerowego zaufania w przyszłości.

One Identity-One Identity wyróżnia analitykę tożsamości Identity Manager i możliwości oceny ryzyka dzięki większej integracji za pośrednictwem połączonych modułów systemu., Celem tych modułów jest zapewnienie klientom większej elastyczności w definiowaniu raportów zawierających treści specyficzne dla aplikacji. Identity Manager ma również ponad 30 bezpośrednich łączników provisioning zawartych w pakiecie podstawowym, z dobrym pokryciem platformy, w tym silną obsługą Microsoft i Office 365. Dodatkowe złącza premium są naliczane oddzielnie. One Identity posiada również osobne rozwiązanie SaaS zaprojektowane w chmurze o nazwie One Identity Starling., Jedną z największych zalet Starling jest jego konstrukcja, która pozwala na wykorzystanie go nie tylko przez klientów Identity Manager, ale także przez klientów innych rozwiązań IGA jako uproszczonego podejścia do uzyskiwania analizy tożsamości opartej na SaaS, analizy ryzyka i provisioning w chmurze. One Identity i jej podejście cieszą się zaufaniem klientów na całym świecie, gdzie ponad 7500 organizacji na całym świecie korzysta z rozwiązań One Identity, aby zarządzać ponad 125 milionami tożsamości, zwiększając ich sprawność i wydajność przy jednoczesnym zapewnieniu dostępu do swoich systemów i danych w chmurze lub hybrydowych.

,ai – SECURITI.ai jest liderem w dziedzinie PrivacyOps opartych na sztucznej inteligencji, który pomaga zautomatyzować wszystkie główne funkcje potrzebne do zapewnienia zgodności z prywatnością w jednym miejscu. Umożliwia przedsiębiorstwom przyznawanie praw ludziom do ich danych, bycie odpowiedzialnymi opiekunami danych osób, przestrzeganie globalnych przepisów dotyczących prywatności, takich jak CCPA i wzmacnianie swoich marek.

Platforma PrivacyOps oparta na sztucznej inteligencji to pełne rozwiązanie, które operacjonalizuje i upraszcza zgodność z prywatnością za pomocą robotycznej automatyzacji i interfejsu języka naturalnego., Obejmują one Kreator wykresów danych osobowych, robotyczną automatyzację zapytań osób, bezpieczny portal zapytań o dane, Menedżera cyklu życia zgody,ocenę prywatności osób trzecich, oceny prywatności osób trzecich, automatyzację oceny Prywatności i zarządzanie naruszeniami. SECURITI.ai jest również opisywany w sekcji zarządzania zgodami Bessemer 's Data Privacy Stack pokazanej poniżej i dostępny w ostatniej publikacji Bessemer Venture Partner' s How data privacy engineering will prevent future Data Oil wycieki (10 pp., PDF, bez opt-in).,

Transmission Security – Platforma Transmission Security zapewnia rozwiązanie do zarządzania tożsamością w aplikacjach przy zachowaniu bezpieczeństwa i użyteczności. Wraz z rozwojem zagrożeń przestępczych uwierzytelnianie online stało się reaktywne i mniej skuteczne. Wiele organizacji przyjęło rozwiązania wielopunktowe, aby utrzymać przewagę, wdrażając nowe uwierzytelnianie, mechanizmy ryzyka i narzędzia oszustw. W tym procesie ucierpiało doświadczenie klienta., W coraz bardziej złożonym środowisku wiele przedsiębiorstw zmaga się z możliwością szybkiego wprowadzania innowacji, aby zapewnić klientom wielokanałowe doświadczenie, które pozwala im wyprzedzić pojawiające się zagrożenia.

Dodaj komentarz