w świecie sieci komputerowych ACL jest jednym z najbardziej podstawowych elementów bezpieczeństwa.

Lista kontroli dostępu „ACL” jest funkcją, która śledzi ruch przychodzący i wychodzący i porównuje go z zestawem zdefiniowanych instrukcji.

w tym artykule zajmiemy się funkcjonalnością ACLs i odpowiemy na następujące najczęstsze pytania dotyczące ACLs?

- co to jest lista kontroli dostępu?

- Po co używać ACL?,

- gdzie można umieścić ACL?

- jakie są składniki ACL?

- jakie są rodzaje ACL?

- jak zaimplementować ACL na routerze?

Co to jest lista kontroli dostępu?

listy kontroli dostępu „ACL” są filtrami ruchu sieciowego, które mogą kontrolować ruch przychodzący lub wychodzący.

ACL działa na zestawie reguł określających sposób przekazywania lub blokowania pakietów w interfejsie routera.

ACL jest tym samym co Zapora Bezstanowa, która ogranicza, blokuje lub zezwala tylko na przesyłanie pakietów ze źródła do miejsca docelowego.,

Kiedy zdefiniujesz ACL na urządzeniu routingowym dla określonego interfejsu, cały przepływający ruch zostanie porównany z instrukcją ACL, która albo ją zablokuje, albo zezwoli na to.

kryteriami definiowania reguł ACL może być źródło, miejsce docelowe, konkretny protokół lub więcej informacji.

ACL są powszechne w routerach lub zaporach sieciowych, ale mogą również skonfigurować je w dowolnym urządzeniu działającym w sieci, z hostów, urządzeń sieciowych, serwerów itp.

po co używać ACL?

główną ideą korzystania z ACL jest zapewnienie bezpieczeństwa sieci., Bez niego każdy ruch może wejść lub wyjść, co czyni go bardziej podatnym na niepożądany i niebezpieczny ruch.

aby poprawić bezpieczeństwo za pomocą ACL, możesz na przykład odmówić określonych aktualizacji routingu lub zapewnić kontrolę przepływu ruchu.

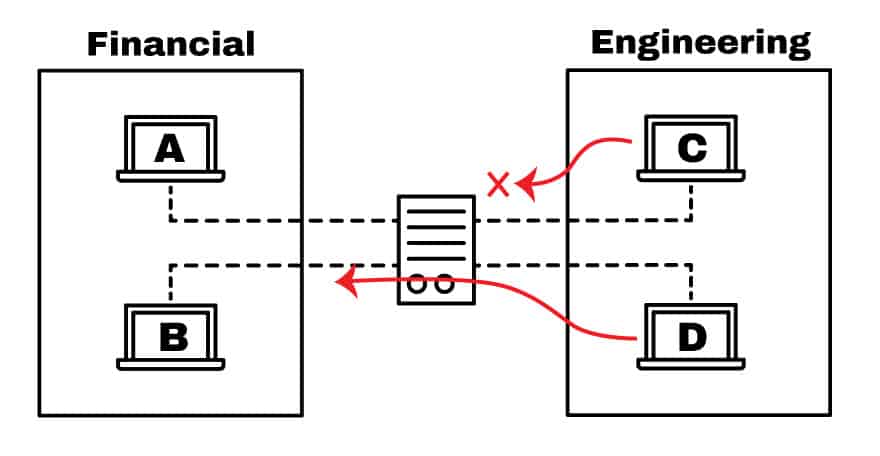

Jak pokazano na poniższym obrazku, urządzenie routingowe ma ACL, który odmawia dostępu do hosta C do sieci finansowej, a jednocześnie umożliwia dostęp do hosta D.

za pomocą ACL można filtrować pakiety dla pojedynczego lub grupy adresów IP lub różnych protokołów, takich jak TCP lub UDP.,

więc na przykład zamiast blokować tylko jeden host w zespole inżynierskim, możesz odmówić dostępu do całej sieci i zezwolić tylko na jeden. Możesz też ograniczyć dostęp do hosta C.

Jeśli inżynier z hosta C musi uzyskać dostęp do serwera internetowego znajdującego się w sieci finansowej, możesz zezwolić tylko na port 80 i zablokować wszystko inne.

gdzie można umieścić ACL?

urządzenia, które stoją w obliczu nieznanych sieci zewnętrznych, takich jak Internet, muszą mieć sposób na filtrowanie ruchu. Tak więc jednym z najlepszych miejsc do konfiguracji ACL jest routery edge.,

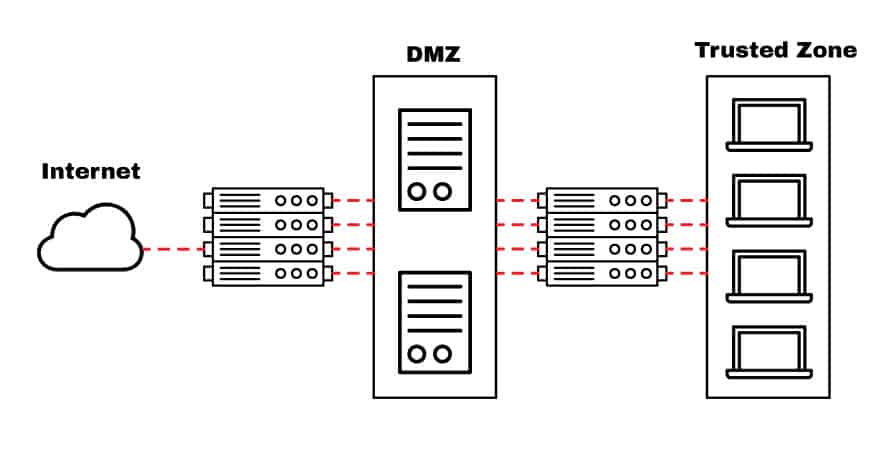

urządzenie routingowe z ACL może być umieszczone naprzeciwko Internetu i łączące DMZ (De-Militarized Zone), która jest strefą buforową dzielącą publiczny Internet i sieć prywatną.

DMZ jest zarezerwowany dla serwerów, które wymagają dostępu z zewnątrz, takich jak Serwery WWW, serwery aplikacji, serwery DNS, VPN, itp.

jak pokazano na poniższym zdjęciu, projekt pokazuje DMZ podzielony przez dwa urządzenia, jeden, który oddziela strefę zaufaną od DMZ, a drugi, który oddziela ją od Internetu (sieci publicznej).,

router skierowany do Internetu pełni rolę bramy dla wszystkich sieci zewnętrznych. Zapewnia ogólne bezpieczeństwo poprzez blokowanie większych podsieci przed wyjściem lub wejściem.

można również skonfigurować ACL w tym routerze, aby chronić przed określonymi dobrze znanymi portami (TCP lub UDP).

wewnętrzny router, znajdujący się między DMZ a Strefą zaufaną, może być skonfigurowany z bardziej restrykcyjnymi regułami w celu ochrony sieci wewnętrznej. Jest to jednak świetne miejsce, aby wybrać zaporę stanową zamiast ACL.

ale dlaczego lepiej umieścić ACL vs., Stateful Firewall chroni DMZ?

ACL są bezpośrednio konfigurowane w sprzęcie przekierowującym urządzenia, więc nie obniżają wydajności końcowej.

umieszczenie zapory stanowej w celu ochrony DMZ może zagrozić wydajności sieci.

wybór routera ACL w celu ochrony zasobów o wysokiej wydajności, takich jak aplikacje lub serwery, może być lepszym rozwiązaniem. Chociaż ACL może nie zapewniać poziomu bezpieczeństwa oferowanego przez zaporę stanową, są one optymalne dla punktów końcowych w sieci, które wymagają wysokiej prędkości i niezbędnej ochrony.

jakie są składniki ACL?,

implementacja ACLs jest dość podobna w większości platform routingu, z których wszystkie mają ogólne wytyczne dotyczące ich konfiguracji.

pamiętaj, że ACL jest zbiorem reguł lub wpisów. Możesz mieć ACL z pojedynczymi lub wieloma wpisami, gdzie każdy z nich ma coś zrobić, może to być pozwolenie na wszystko lub blokowanie niczego.

Kiedy zdefiniujesz wpis ACL, będziesz potrzebował niezbędnych informacji.

- numer sekwencji:

identyfikuje wpis ACL za pomocą numeru. - nazwa ACL:

definiuje wpis ACL za pomocą nazwy., Zamiast używać sekwencji liczb, niektóre routery pozwalają na kombinację liter i cyfr. - Uwaga:

niektóre routery umożliwiają dodawanie komentarzy do ACL, co może pomóc w dodaniu szczegółowych opisów. - oświadczenie:

odmowa lub zezwolenie na konkretne źródło oparte na adresie i masce wieloznacznej. Niektóre urządzenia routingowe, takie jak Cisco, domyślnie konfigurują domyślną instrukcję deny na końcu każdego ACL. - Protokół Sieciowy:

określa, czy deny / permit IP, IPX, ICMP, TCP, UDP, NetBIOS i inne., - Source or Destination:

Definiowanie celu źródłowego lub docelowego jako pojedynczego adresu IP, zakresu adresów (CIDR) lub wszystkich adresów. - Log:

niektóre urządzenia mogą przechowywać logi po znalezieniu dopasowania ACL. - inne kryteria:

zaawansowane ACL pozwalają na korzystanie z kontroli ruchu za pomocą Priorytetu Type of Service (Tos), IP precedence i differentiated services codepoint (DSCP).

jakie są rodzaje ACL?

istnieją cztery typy ACL, które można wykorzystać do różnych celów, są to standardowe, rozszerzone, dynamiczne, refleksyjne i oparte na czasie ACL.,

Standard ACL

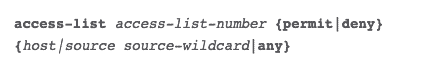

standard ACL ma na celu ochronę sieci przy użyciu tylko adresu źródłowego.

jest to najbardziej podstawowy typ i może być używany do prostych wdrożeń, ale niestety nie zapewnia silnego bezpieczeństwa. Konfiguracja standardowego ACL na routerze Cisco jest następująca:

Rozszerzony ACL

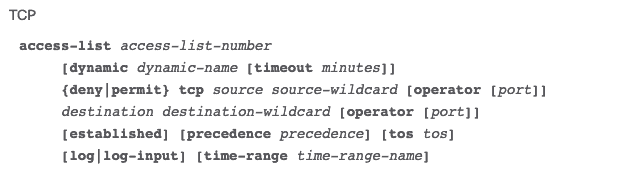

dzięki rozszerzonemu ACL możesz również zablokować źródło i miejsce docelowe dla pojedynczych hostów lub całych sieci.

Możesz również użyć rozszerzonego ACL do filtrowania ruchu na podstawie informacji o protokole (IP, ICMP, TCP, UDP).,

konfiguracja rozszerzonego ACL w routerze Cisco dla TCP jest następująca:

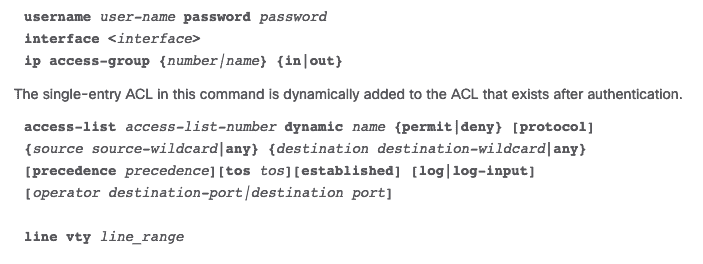

dynamiczne ACL

dynamiczne ACL, polegają na rozszerzonych ACL, Telnet i uwierzytelnianiu. Tego typu ACL są często określane jako „zamek i klucz” i mogą być używane do określonych ram czasowych.

listy te umożliwiają użytkownikowi dostęp do źródła lub miejsca docelowego tylko wtedy, gdy użytkownik uwierzytelni się do urządzenia za pośrednictwem Telnet.

poniżej znajduje się konfiguracja dynamicznego ACL w routerze Cisco.,

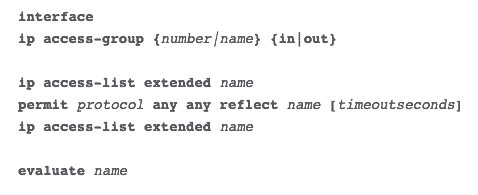

Reflexive ACL

Reflexive ACL są również określane jako ACL sesji IP. Tego typu ACL, filtrują ruch na podstawie informacji o sesji warstwy górnej.

reagują na sesje powstałe wewnątrz routera, czy zezwalają na ruch wychodzący, czy ograniczają ruch przychodzący. Router rozpoznaje wychodzący ruch ACL i tworzy nowy wpis ACL dla przychodzącego.

Po zakończeniu sesji wpis jest usuwany.,

konfiguracja reflexive ACL w routerze Cisco jest następująca:

jak zaimplementować ACL na routerze?

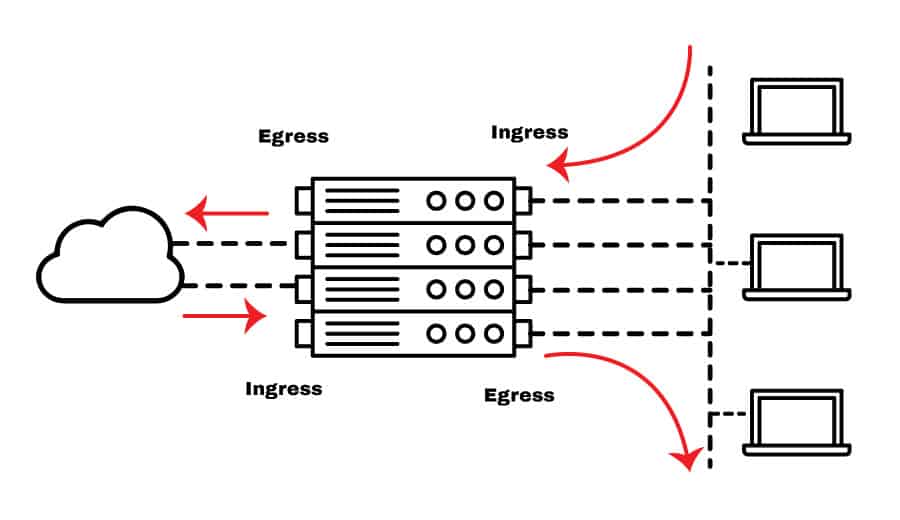

zrozumienie ruchu wejściowego i wyjściowego (lub przychodzącego i wychodzącego) w routerze ma kluczowe znaczenie dla prawidłowej implementacji ACL.

podczas ustawiania reguł dla ACL, wszystkie przepływy ruchu są oparte na punkcie interfejsu routera (nie na innych sieciach).

jak widać na poniższym obrazku, ingress traffic to przepływ pochodzący z sieci, niezależnie od tego, czy jest to zewnętrzna czy wewnętrzna, do interfejsu routera., Ruch wychodzący, z drugiej strony, jest przepływem z interfejsu wychodzącego do sieci.

aby ACL działał, zastosuj go do interfejsu routera. Ponieważ wszystkie decyzje dotyczące routingu i przekazywania są podejmowane na podstawie sprzętu routera, instrukcje ACL mogą być wykonywane znacznie szybciej.

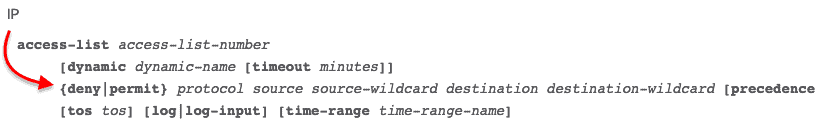

kiedy tworzysz wpis ACL, adres źródłowy jest pierwszy, a miejsce docelowe jest następne. Weźmy przykład rozszerzonej konfiguracji ACL dla IP na routerze Cisco. Podczas tworzenia reguły odmowy / zezwolenia należy najpierw zdefiniować adres źródłowy, a następnie Adres Docelowy.,

przepływ przychodzący jest źródłem wszystkich hostów lub sieci, a wychodzący jest miejscem docelowym wszystkich hostów i sieci.

Jakie jest Źródło, jeśli chcesz zablokować ruch pochodzący z Internetu?

pamiętaj, że ruch przychodzący pochodzi z sieci zewnętrznej do interfejsu routera.

więc źródłem jest adres IP z Internetu (publiczny adres IP serwera www) lub wszystko (Maska wieloznaczna 0.0.0.0), a miejscem docelowym jest wewnętrzny adres IP.,

wręcz przeciwnie, co zrobić, jeśli Co zablokować konkretny Host, aby połączyć się z Internetem?

ruch przychodzący pochodzi z sieci wewnętrznej do interfejsu routera i wychodzi do Internetu. Tak więc źródłem jest adres IP z wewnętrznego hosta, a miejscem docelowym jest adres IP w Internecie.

podsumowanie

ACL są filtrami pakietów sieci.

mogą ograniczać, zezwalać lub odmawiać ruchu, co jest niezbędne dla bezpieczeństwa., ACL pozwala kontrolować przepływ pakietów dla pojedynczego lub grupy adresów IP lub różnych protokołów, takich jak TCP, UDP, ICMP, itp.

umieszczenie ACL na niewłaściwym interfejsie lub omyłkowa Zmiana źródła / miejsca docelowego może mieć negatywny wpływ na sieć. Jedno oświadczenie ACL może pozostawić całą firmę bez Internetu.

aby uniknąć negatywnych wyników, kluczowe znaczenie ma zrozumienie przepływów ruchu przychodzącego i wychodzącego, jak działają ACL i gdzie je umieścić., Pamiętaj, że zadaniem routera jest przekazywanie ruchu przez odpowiedni interfejs, tak aby przepływ mógł być albo coming it (inbound) lub going out (outbound).

chociaż zapora stanowa zapewnia znacznie lepsze bezpieczeństwo, może zagrozić wydajności sieci. Ale ACLs jest wdrażany bezpośrednio na interfejsie, a router wykorzystuje swoje możliwości sprzętowe do przetwarzania go, dzięki czemu jest znacznie szybszy i nadal zapewnia dobry poziom bezpieczeństwa.

Dodaj komentarz