No mundo da rede de computadores, uma ACL é um dos componentes mais fundamentais da segurança.

uma lista de controle de acesso “ACL” é uma função que observa o tráfego de entrada e saída e compara-o com um conjunto de declarações definidas.

neste artigo, vamos aprofundar a funcionalidade do ACLs, e responder às seguintes perguntas comuns sobre o ACLs?o que é uma lista de controlo de acesso?por que utilizar uma LCA?,onde se pode colocar uma LCA?quais são os componentes de uma LCA?quais são os tipos de SCA?como implementar um ACL num Router?o que é uma lista de controlo de acesso?

listas de controle de acesso “ACLs” são filtros de tráfego de rede que podem controlar o tráfego de entrada ou saída.

ACLs trabalham em um conjunto de regras que definem como encaminhar ou bloquear um pacote na interface do roteador.

uma ACL é a mesma que uma Firewall sem Estado, que só restringe, bloqueia ou permite os pacotes que estão fluindo de fonte para destino.,

Quando você define um ACL em um dispositivo de roteamento para uma interface específica, todo o tráfego que flui através será comparado com a instrução ACL que irá bloqueá-lo ou permitir.

os critérios para definir as regras ACL podem ser a fonte, o destino, um protocolo específico, ou mais informações.

ACLs são comuns em roteadores ou firewalls, mas eles também podem configurá-los em qualquer dispositivo que corre na rede, a partir de hosts, dispositivos de rede, servidores, etc.por que utilizar uma LCA?

a ideia principal de usar uma ACL é fornecer segurança à sua rede., Sem ele, qualquer tráfego pode entrar ou sair, tornando-o mais vulnerável a tráfego indesejado e perigoso.

para melhorar a segurança com uma ACL você pode, por exemplo, negar atualizações específicas de roteamento ou fornecer controle de fluxo de tráfego.

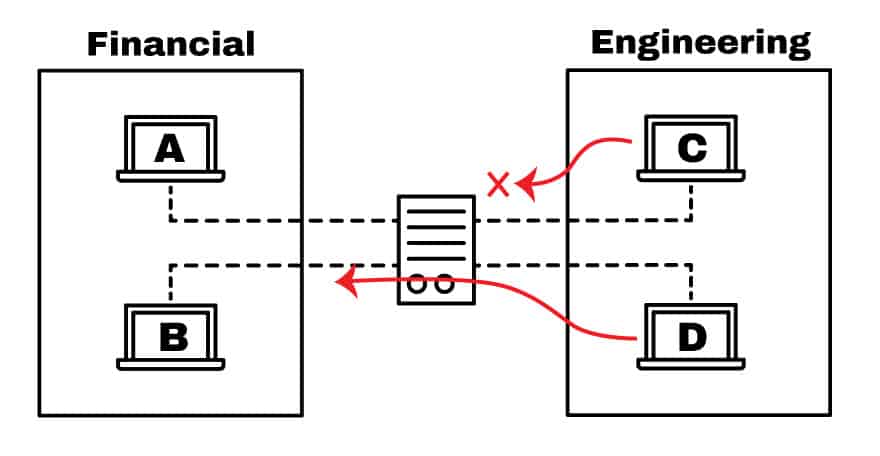

Como mostrado na imagem abaixo, o dispositivo de roteamento tem uma ACL que está negando o acesso ao host C para o Financeiro da rede, e, ao mesmo tempo, é permitir o acesso para hospedar D.

Com uma ACL você pode filtrar pacotes para um único ou a um grupo de endereços IP ou de diferentes protocolos, como TCP ou UDP.,

assim, por exemplo, em vez de bloquear apenas um host na equipe de Engenharia, você pode negar o acesso a toda a rede e permitir apenas um. Ou você também pode restringir o acesso ao host C.

Se o engenheiro do host C, precisa acessar um servidor Web localizado na rede financeira, você só pode permitir a porta 80, e bloquear tudo o resto.onde pode colocar uma LCA?

os dispositivos que estão enfrentando redes externas desconhecidas, como a Internet, precisam ter uma maneira de filtrar o tráfego. Então, um dos melhores lugares para configurar um ACL é nos roteadores de borda.,

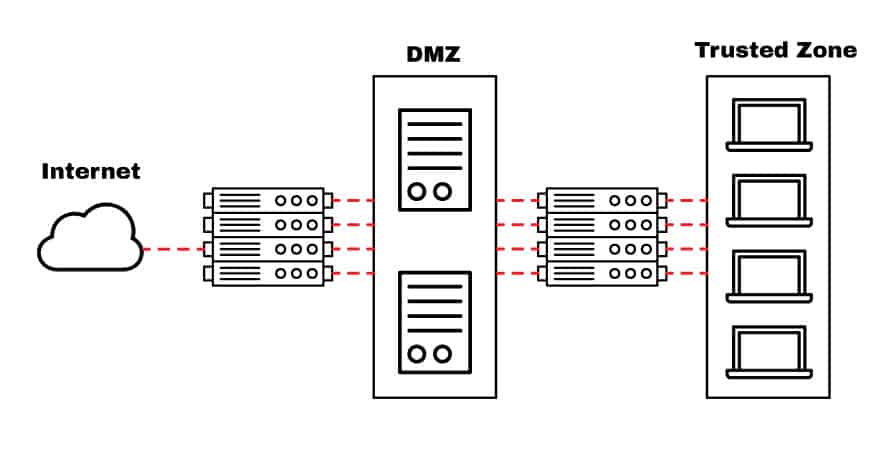

um dispositivo de roteamento com uma ACL pode ser colocado virado para a Internet e conectando a DMZ (Zona Desmilitarizada), que é uma zona tampão que divide a Internet pública e a rede privada.

a DMZ é reservada para servidores que precisam de acesso do exterior, tais como Servidores Web, Servidores de aplicativos, servidores DNS, VPNs, etc.

Como mostrado na figura abaixo, o desenho mostra uma DMZ dividida por dois dispositivos, um que separa a zona de confiança da DMZ e outro que a separa com a Internet (Rede Pública).,

o router virado para a Internet funciona como um gateway para todas as redes externas. Proporciona segurança geral ao bloquear sub-redes maiores de sair ou entrar.

Pode também configurar uma ACL neste router para proteger contra portos específicos bem conhecidos (TCP ou UDP).

o roteador interno, localizado entre a DMZ e a zona de confiança, pode ser configurado com regras mais restritivas para proteger a rede interna. No entanto, este é um ótimo lugar para escolher um firewall stateful sobre um ACL.

mas por que é melhor colocar um ACL vs., Firewall para proteger a zona desmilitarizada?

ACLs são configurados diretamente no hardware de encaminhamento de um dispositivo, para que não comprometam o desempenho final.colocar uma firewall de Estado para proteger uma DMZ pode comprometer o desempenho da sua rede.

escolher um router ACL para proteger ativos de alto desempenho, tais como aplicações ou Servidores pode ser uma melhor opção. Embora os ACLs possam não fornecer o nível de segurança que um firewall de Estado oferece, eles são ótimos para pontos finais na rede que precisam de alta velocidade e proteção necessária.quais são os componentes de uma LCA?,

a implementação para ACLs é bastante semelhante na maioria das plataformas de roteamento, todas as quais têm diretrizes gerais para configurá-las.

lembre-se que um ACL é um conjunto de regras ou entradas. Você pode ter um ACL com entradas simples ou múltiplas, onde cada um deve fazer algo, pode ser para permitir tudo ou bloquear nada.quando definir uma entrada ACL, precisará de informação necessária.

- número sequencial: identificar uma entrada ACL usando um número.

- nome ACL:

Define uma entrada ACL usando um nome., Em vez de usar uma sequência de Números, alguns roteadores permitem uma combinação de letras e números. - observação:

alguns roteadores permitem que você adicione comentários em uma ACL, que pode ajudá-lo a adicionar descrições detalhadas. - Declaração:

negar ou permitir uma fonte específica com base no endereço e máscara de caracteres especiais. Alguns dispositivos de roteamento, como Cisco, configuram uma declaração de negação implícita no final de cada ACL por padrão. - Network Protocol:

especifique se nega / permite IP, IPX, ICMP, TCP, UDP, NetBIOS, e muito mais., - Fonte ou destino:

Define o alvo de origem ou destino como um único IP, um intervalo de endereços (CIDR), ou todos os endereços. - Log:

alguns dispositivos são capazes de manter registros quando fósforos ACL são encontrados. - outros critérios:

ACLs avançados permitem que você use o tráfego de controle através do tipo de Serviço (ToS), precedência de IP e prioridade de codepoint de serviços diferenciados (DSCP).

quais são os tipos de SCA?

Existem quatro tipos de ACLs que você pode usar para diferentes propósitos, estes são padrão, estendido, dinâmico, reflexivo e baseado no tempo ACLs.,

ACL padrão

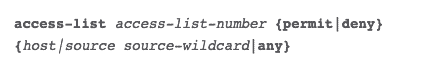

a ACL padrão visa proteger uma rede usando apenas o endereço de origem.

é o tipo mais básico e pode ser usado para desdobramentos simples, mas infelizmente, não proporciona uma forte segurança. A configuração de uma ACL padrão num router da Cisco é a seguinte:

ACL estendida

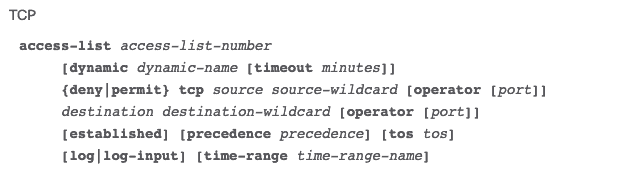

com a ACL estendida, você também pode bloquear a origem e o destino para máquinas únicas ou redes inteiras.

Você também pode usar uma ACL estendida para filtrar o tráfego com base na informação do protocolo (IP, ICMP, TCP, UDP).,

a configuração de uma ACL estendida num router da Cisco para o TCP é a seguinte:

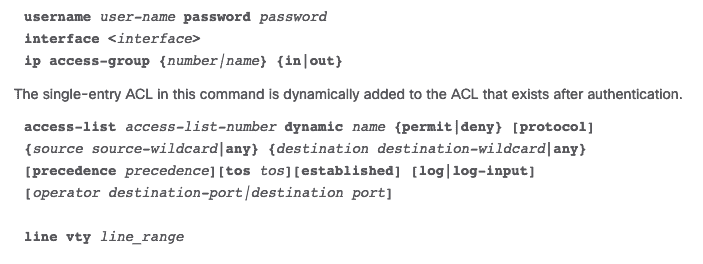

Dynamic ACL

Dynamic ACLs, dependem de ACLs prolongados, Telnet e autenticação. Este tipo de ACLs é muitas vezes referido como “chave e fechadura” e pode ser usado para prazos específicos.

estas listas só permitem o acesso de um utilizador a uma fonte ou destino se o utilizador autenticar o dispositivo através de Telnet.

a seguinte é a configuração de um ACL dinâmico num router da Cisco.,

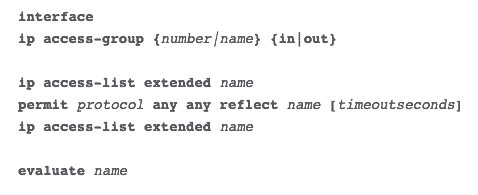

Reflexive ACL

Reflexive ACLs are also referred to as IP session ACLs. Este tipo de ACLs, filtrar o tráfego com base na informação de sessão de camada superior.

eles reagem às sessões originadas dentro do roteador para permitir o tráfego de saída ou restringir o tráfego de entrada. O router reconhece o tráfego ACL e cria uma nova entrada ACL para a entrada.

Quando a sessão termina, o item é removido.,

a configuração de uma ACL reflexiva num router da Cisco é a seguinte:

como implementar uma ACL no seu Router?

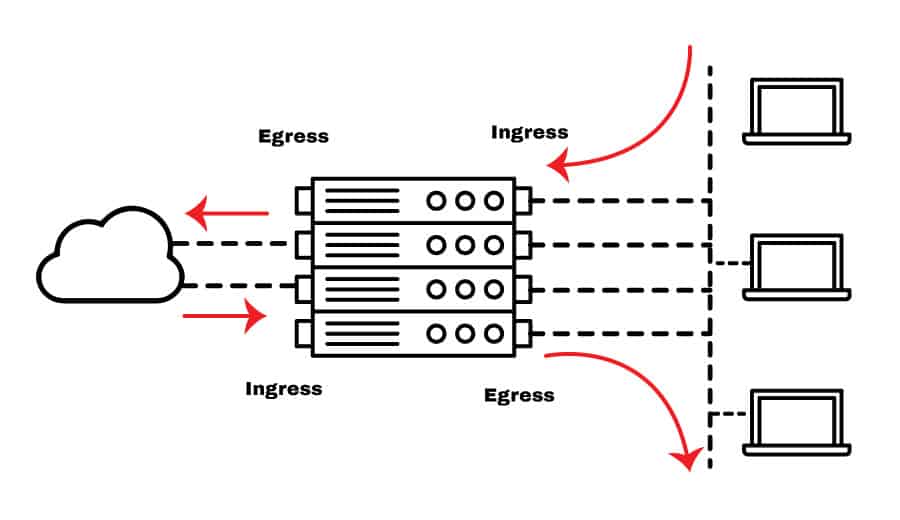

compreender o tráfego de entrada e saída (ou de entrada e saída) num router, é fundamental para uma implementação ACL adequada.

Ao definir regras para uma ACL, todos os fluxos de tráfego são baseados no ponto de vista da interface do roteador (não as outras redes).

Como você pode ver a partir da imagem abaixo, o tráfego de entrada é o fluxo que vem de uma rede, seja externa ou interna, para a interface do roteador., O tráfego de saída, por outro lado, é o fluxo da interface saindo para uma rede.

para uma ACL trabalhar, aplique-a na interface de um roteador. Uma vez que todas as decisões de Encaminhamento e encaminhamento são feitas a partir do hardware do roteador, as declarações ACL podem ser executadas muito mais rápido.

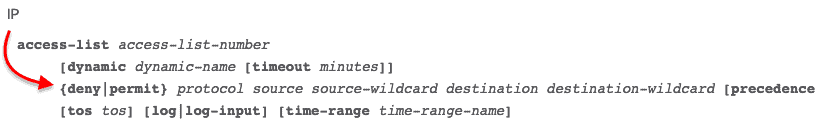

Quando você cria um item ACL, o endereço de origem vai primeiro, e o destino vai depois. Veja o exemplo da configuração ACL estendida para IP em um roteador da Cisco. Quando você cria uma regra de negação/Permissão, você deve primeiro definir a fonte e, em seguida, o IP de destino.,

o fluxo de entrada é a fonte de todas as máquinas ou rede, e a saída é o destino de todas as máquinas e redes.

Qual é a fonte se você quiser bloquear o tráfego vindo da Internet?

lembre-se que o tráfego de entrada vem da rede externa para a sua interface de router.

assim, a fonte é um endereço IP da Internet (um endereço IP público do servidor web) ou tudo (máscara wildcard de 0.0.0.0.0), e o destino é um endereço IP interno.,

pelo contrário, e se você o que bloquear um Host específico para se conectar à Internet?

o tráfego de entrada vem da rede interna para a sua interface de router e vai para a Internet. Então a fonte é o IP do host interno, e o destino é o endereço IP na Internet.

resumo

ACLs são os filtros de pacotes de uma rede.

eles podem restringir, permitir ou negar o tráfego que é essencial para a segurança., Uma ACL permite que você controle o fluxo de pacotes para um único ou grupo de endereço IP ou diferente para protocolos, tais como TCP, UDP, ICMP, etc.

colocar um ACL na interface errada ou alterar erradamente a origem/destino pode criar um impacto negativo na rede. Uma única declaração ACL pode deixar um negócio inteiro sem a Internet.

para evitar o desempenho negativo é fundamental para entender os fluxos de tráfego de entrada e saída, como o ACLs funciona, e onde colocá-los., Lembre-se que o trabalho de um router é encaminhar o tráfego através da interface correta para que um fluxo possa estar vindo (em sentido) ou saindo (em sentido contrário).

embora um firewall stateful forneça uma segurança muito melhor, eles podem comprometer o desempenho da rede. Mas um ACLs é implantado na interface, e o roteador usa suas capacidades de hardware para processá-lo, tornando-o muito mais rápido e ainda dando um bom nível de segurança.

Deixe uma resposta