コンピュータネットワークの世界では、ACLはセキュリティの最も基本的なコンポーネントの一つです。

アクセス制御リスト”ACL”は、着信トラフィックと発信トラフィックを監視し、定義されたステートメントのセットと比較する関数です。

この記事では、Aclの機能について詳しく説明し、Aclに関する次のよくある質問に答えます。p>

- アクセスコントロールリストとは何ですか?

- なぜACLを使用するのですか?,

- ACLはどこに配置できますか?

- ACLのコンポーネントは何ですか?

- Aclのタイプは何ですか?

- ルータにACLを実装するには?li>

アクセスコントロールリストとは何ですか?

アクセス制御リスト”Acl”は、着信または発信トラフィックを制御できるネットワークトラフィックフィルタです。

Aclは、ルータのインターフェイスでパケットを転送またはブロックする方法を定義する一連のルールに基づいて動作します。ACLは、送信元から宛先へ流れるパケットのみを制限、ブロック、または許可するステートレスファイアウォールと同じです。,特定のインターフェイスのルーティングデバイスでACLを定義すると、流れるすべてのトラフィックが、それをブロックするか、または許可するACLステートメンACLルールを定義するための基準は、送信元、宛先、特定のプロトコル、またはその他の情報である可能性があります。

Aclはルーターやファイアウォールで一般的ですが、ネットワーク内で動作する任意のデバイス、ホスト、ネットワークデバイス、サーバーなどでAclを構成することもできます。

なぜACLを使用するのですか?

ACLを使用する主なアイデアは、ネットワークにセキュリティを提供することです。, それがなければ、どの交通でも入るか、または出るようにそれを不必要で、危ない交通により傷つきやすくさせる。たとえば、特定のルーティング更新を拒否したり、トラフィックフロー制御を提供したりすることで、ACLによるセキュリティを向上できます。

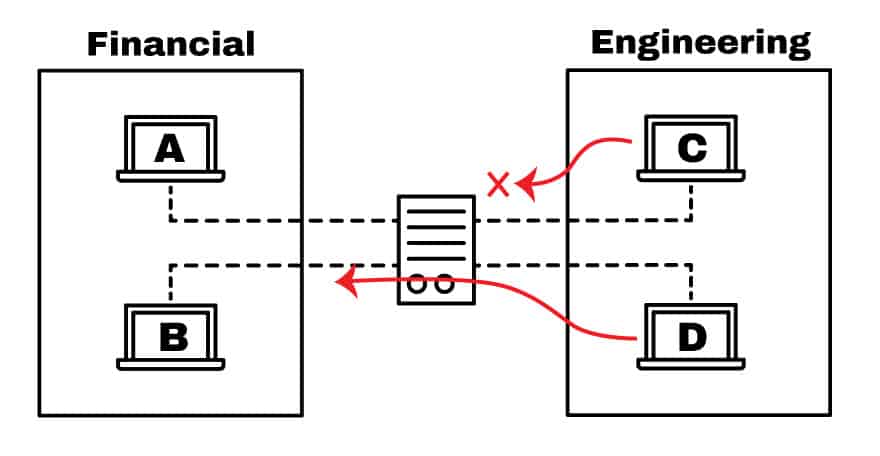

下の図に示すように、ルーティングデバイスには、ホストCへの金融ネットワークへのアクセスを拒否するACLがあり、同時にホストDへのアクセスを許可しています。

ACLを使用すると、IPアドレスの単一またはグループ、またはTCPやUDPなどの異なるプロトコルのパケットをフィルタリングできます。,

たとえば、エンジニアリングチームのホストを一つだけブロックするのではなく、ネットワーク全体へのアクセスを拒否し、一つだけを許可することが または、ホストCへのアクセスを制限することもできます。

ホストCのエンジニアが金融ネットワークにあるwebサーバーにアクセスする必要がある場合は、ポート80のみを許可し、他のすべてをブロックできます。

ACLはどこに配置できますか?

インターネットなどの未知の外部ネットワークに直面しているデバイスには、トラフィックをフィルタリングする方法が必要です。 したがって、ACLを設定するのに最適な場所の一つは、エッジルータ上にあります。,

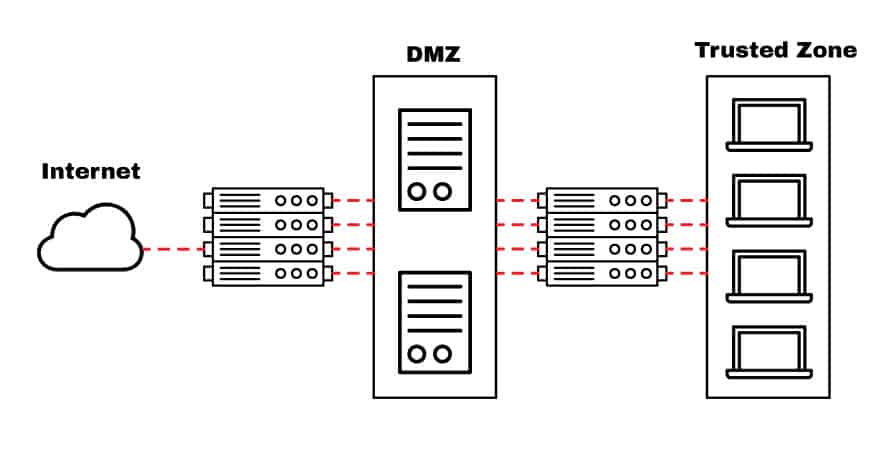

ACLを持つルーティングデバイスは、インターネットに面して配置し、パブリックインターネットとプライベートネットワークを分割するバッファゾーンであるDMZ(De-Militalized Zone)を接続することができる。DMZは、webサーバー、アプリサーバー、DNSサーバー、Vpnなど、外部からアクセスする必要があるサーバー用に予約されています。

下の図に示すように、dmzをdmzから信頼ゾーンを分離するデバイスと、インターネット(パブリックネットワーク)と分離するデバイスで分割したデザイン,

インターネットに面したルーターは、すべての外部ネットワークのゲートウェイとして機能します。 で一般的なセキュリティブロック大きいサブネットから出た。また、特定のwell-knownポートTCPまたはUDPから保護するように、このルータでACLを設定することもできます。DMZと信頼されたゾーンの間にある内部ルータは、内部ネットワークを保護するために、より制限の厳しいルールで構成できます。 ただし、これはACLよりもステートフルファイアウォールを選択するのに最適な場所です。

しかし、ACLを配置する方が良いのはなぜですか, DMZを保護するステートフルファイアウォール?

Aclはデバイスの転送ハードウェアで直接構成されるため、最終的なパフォーマンスを損なうことはありません。

DMZを保護するためにステートフルファイアウォールを配置すると、ネットワークのパフォーマンスが

アプリケーションやサーバーなどの高パフォーマンス資産を保護するためにACLルーターを選択する方が良いオプションです。 Aclは、ステートフルファイアウォールが提供するセキュリティレベルを提供しない場合がありますが、高速で必要な保護を必要とするネットワーク内のエ

ACLのコンポーネントは何ですか?,

Aclの実装は、ほとんどのルーティングプラットフォームではかなり似ています。ACLはルールまたはエントリのセットであることを覚えておいてください。 それぞれが何かをすることになっている単一または複数のエントリを持つACLを持つことができ、すべてを許可するか、何もブロックしないことがで

ACLエントリを定義するときは、必要な情報が必要になります。

- シーケンス番号:

番号を使用してACLエントリを識別します。 - ACL Name:

名前を使用してACLエントリを定義します。, 数字のシーケンスを使用する代わりに、一部のルータは文字と数字の組み合わせを許可します。 - 備考:

一部のルータでは、ACLにコメントを追加できます。 - ステートメント:

アドレスとワイルドカードマスクに基づいて特定のソースを拒否または許可します。 シスコなどの一部のルーティングデバイスでは、デフォルトで各ACLの最後に暗黙的なdeny文を設定します。ネットワークプロトコル:ip、IPX、ICMP、TCP、UDP、NetBIOSなどを拒否/許可するかどうかを指定します。, - 送信元または宛先:

送信元または宛先ターゲットを単一IP、アドレス範囲CIDR、またはすべてのアドレスとして定義します。 - Log:

一部のデバイスでは、ACLに一致するものが見つかったときにログを保持できます。詳細Aclでは、Type of Service(ToS;サービスタイプ)、IP precedence、およびdifferentiated services codepoint(DSCP;差別化サービスコードポイント)の優先順位を使用して制御トラフィックを使用できます。

Aclのタイプは何ですか?h2>

さまざまな目的に使用できるAclには、標準Acl、拡張Acl、動的Acl、反射Acl、および時間ベースAclがあります。,

標準ACL

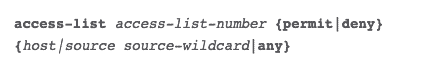

標準ACLは、送信元アドレスのみを使用してネットワークを保護することを目的としています。

これは最も基本的なタイプであり、単純な展開に使用できますが、残念ながら、強力なセキュリティは提供されません。 Ciscoルータの標準ACLの設定は次のとおりです。

拡張ACL

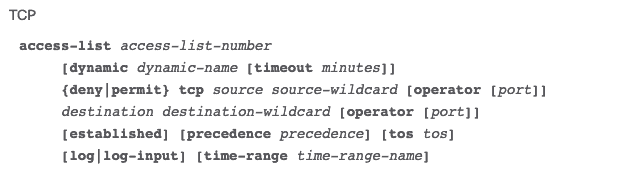

拡張ACLを使用すると、単一のホストまたはネットワーク全体の送信元と宛先をブロックすることもできます。また、拡張ACLを使用して、プロトコル情報(IP、ICMP、TCP、UDP)に基づいてトラフィックをフィルタリングすることもできます。,

TCP用のciscoルータでの拡張ACLの設定は次のとおりです。

動的ACL

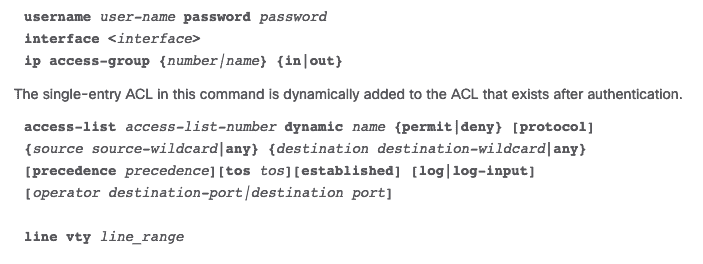

動的Aclは、拡張Acl、Telnet、および認証に依存します。 このタイプのAclは、多くの場合、”ロックとキー”と呼ばれ、特定の時間枠に使用できます。これらのリストは、ユーザがTelnet経由でデバイスに対して認証する場合にのみ、送信元または宛先へのユーザへのアクセスを許可します。

Ciscoルータでの動的ACLの設定は次のとおりです。,

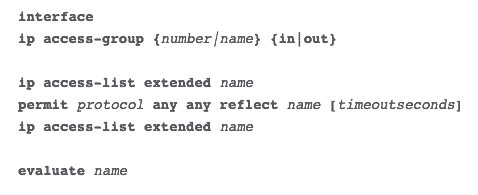

反射Acl

反射Aclは、IPセッションAclとも呼ばれます。 これらのタイプのACLs、フィルタに通知するための上層セッション情報です。

彼らは、送信トラフィックを許可するか、着信トラフィックを制限するかどうかにルータ内で発信されたセッショ ルータは送信ACLトラフィックを認識し、受信のための新しいACLエントリを作成します。

セッションが終了すると、エントリは削除されます。,

Ciscoルータでの反射ACLの設定は次のとおりです。

ルータにACLを実装するにはどうすればよいですか?

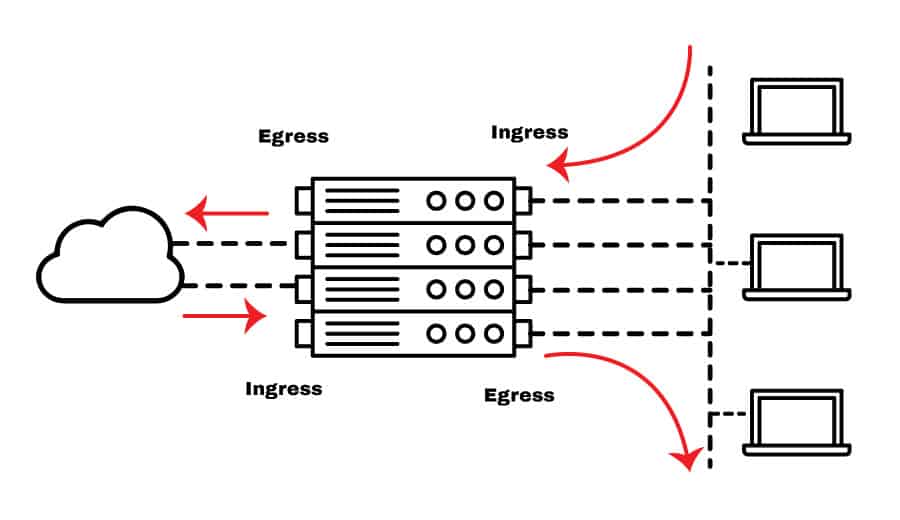

ルータ内の入力および出力トラフィック(または着信および発信)を理解することは、ACLを適切に実装するために重要です。ACLのルールを設定する場合、すべてのトラフィックフローは、ルータのインターフェイス(他のネットワークではない)の視点に基づきます。下の図からわかるように、入力トラフィックはネットワークからルータのインターフェイスに、それが外部または内部であるかどうか来る流れです。, 一方、出力トラフィックは、インターフェイスからネットワークに出て行く流れです。

ACLを動作させるには、ACLをルータのインターフェイスに適用します。 すべてのルーティングと転送の決定はルータのハードウェアから行われるため、ACLステートメン

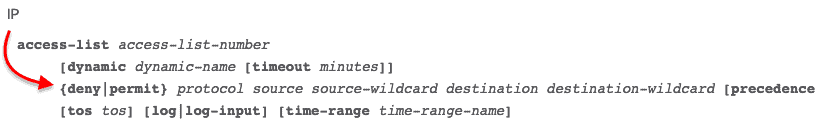

ACLエントリを作成すると、送信元アドレスが先になり、宛先が後になります。 CiscoルータのIPのための拡張ACL設定の例を取って下さい。 拒否/許可ルールを作成するときは、最初に送信元を定義し、次に宛先IPを定義する必要があります。,

受信フローはすべてのホストまたはネットワークの送信元であり、送信フローはすべてのホストおよびネットワークの宛先です。

インターネットからのトラフィックをブロックする場合、ソースは何ですか?

このインバウンド交通は、外部からのネットワークへのルーターインターフェース。したがって、ソースはインターネットからのIPアドレス(webサーバーのパブリックIPアドレス)またはすべて(0.0.0.0のワイルドカードマスク)であり、宛先は内部IPア,

逆に、あなたは何がインターネットに接続するために、特定のホストをブロックする場合はどうなりますか?

受信トラフィックは、内部ネットワークからルータインターフェイスに来て、インターネットに出ています。 したがって、送信元は内部ホストからのIPであり、宛先はインターネット上のIPアドレスです。

概要

Aclはネットワークのパケットフィルタです。

セキュリティに不可欠なトラフィックを制限、許可、または拒否できます。, ACLを使用すると、単一またはIPアドレスのグループ、またはTCP、UDP、ICMPなどのプロトコルの異なるパケットのフローを制御できます。

間違ったインターフェイスにACLを配置したり、誤って送信元/宛先を変更したりすると、ネットワークに悪影響を与える可能性があります。 単一のACLステートメ

負のパフォーマンスを回避するには、受信トラフィックと送信トラフィックのフロー、Aclの動作方法、およびそれらの配置を理解することが重要です。, ルーターの仕事は、フローがそれに来る(受信)または外出する(送信)のいずれかになるように、適切なインターフェイスを介してトラフィックを転送することで

ステートフルファイアウォールははるかに優れたセキュリティを提供しますが、ネットワークのパフォーマン しかし、Aclはインターフェイス上にすぐに展開され、ルーターはハードウェア機能を使用して処理し、はるかに高速になり、セキュリティレベルが高くなります。

コメントを残す